技术摘要:

本说明书实施例提出了一种通信网络诈骗的识别方法、装置和电子设备,其中,上述通信网络诈骗的识别方法中,电子设备接收到通信对端的通信请求之后,与通信对端建立通信连接,然后,电子设备获取上述通信对端的设备信息,并采集使用上述电子设备的第一用户与使用通信对 全部

背景技术:

】 通信网络诈骗是基于互联网的诈骗罪,可定义为行为人以非法占有被害人财产为 目的,通过电信网络等非接触类的联系方式,使用了虚构事实和/或隐瞒真相等诈术,导致 被害人陷入错误从而遵循行为人的意愿处置资产。 通信网络诈骗是非接触类的诱使他人自愿交出财产的犯罪,犯罪过程中不依赖于 线下接触且转移财产纯属当下自愿;而现有相关技术中,支付工具的风控手段只能根据用 户实际操作行为所带的风险特征,对相关风险进行识别,其识别有效率及覆盖率有限。因此 需要提供一种方案,对通信网络诈骗进行识别,避免用户受骗。 【

技术实现要素:

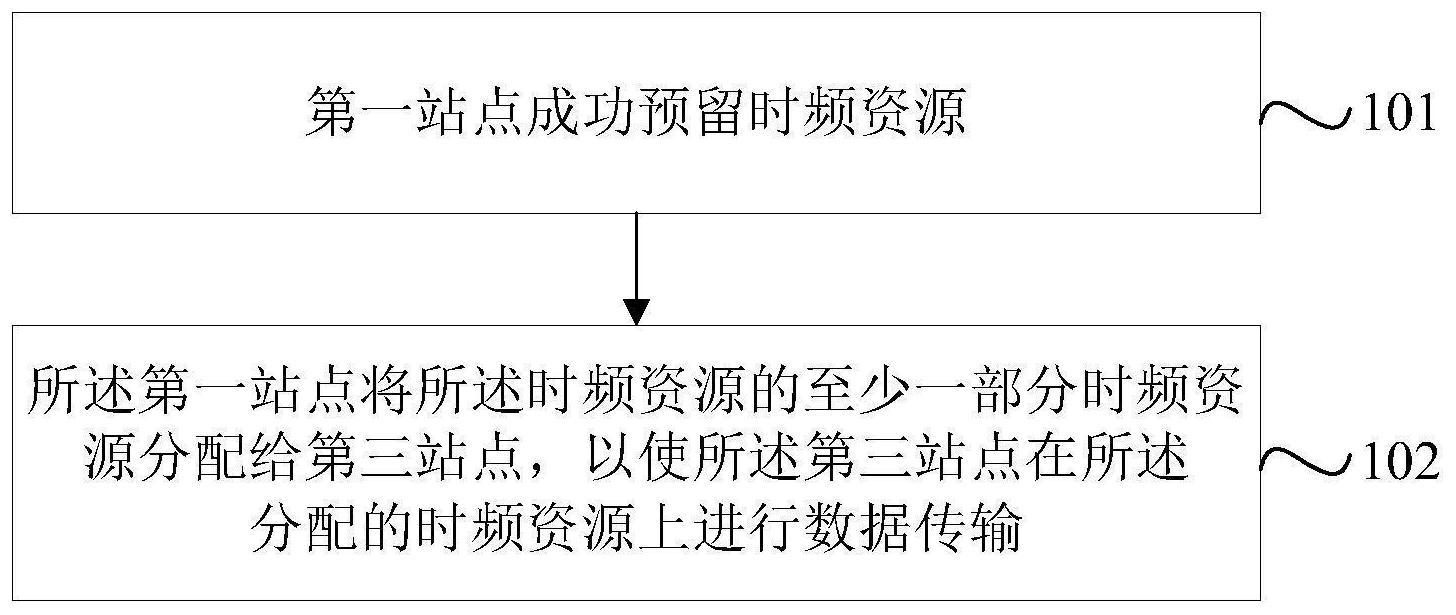

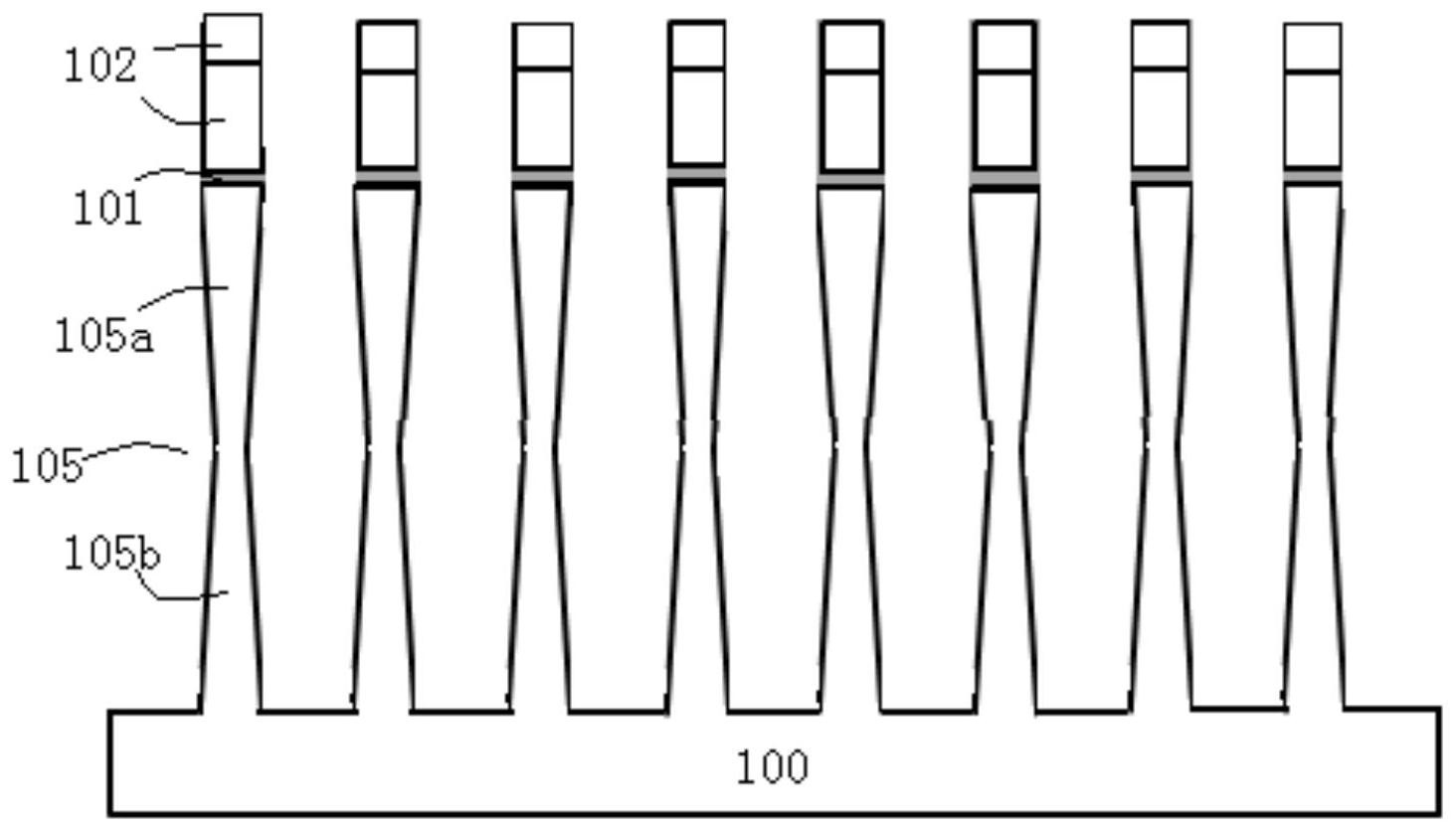

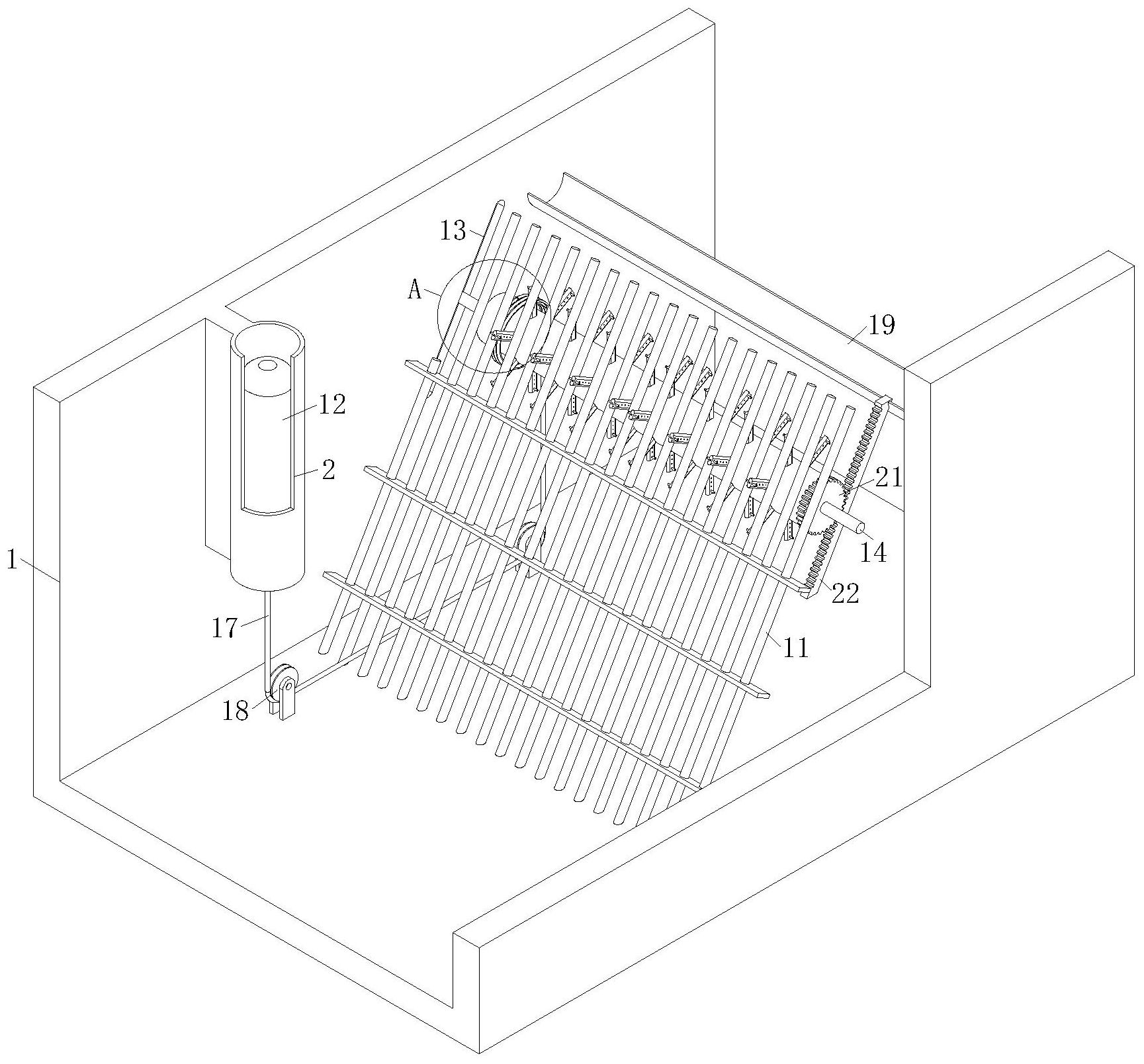

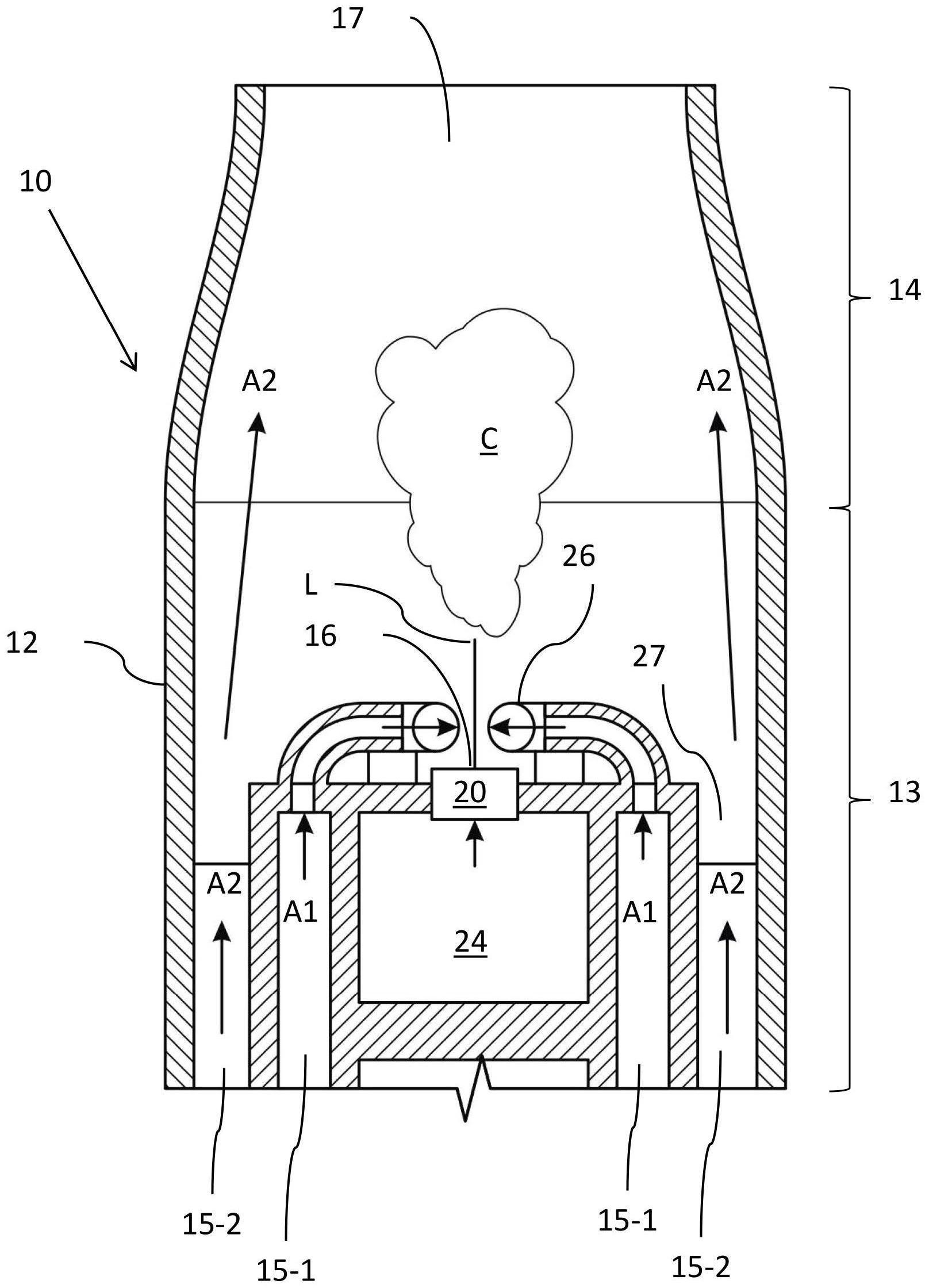

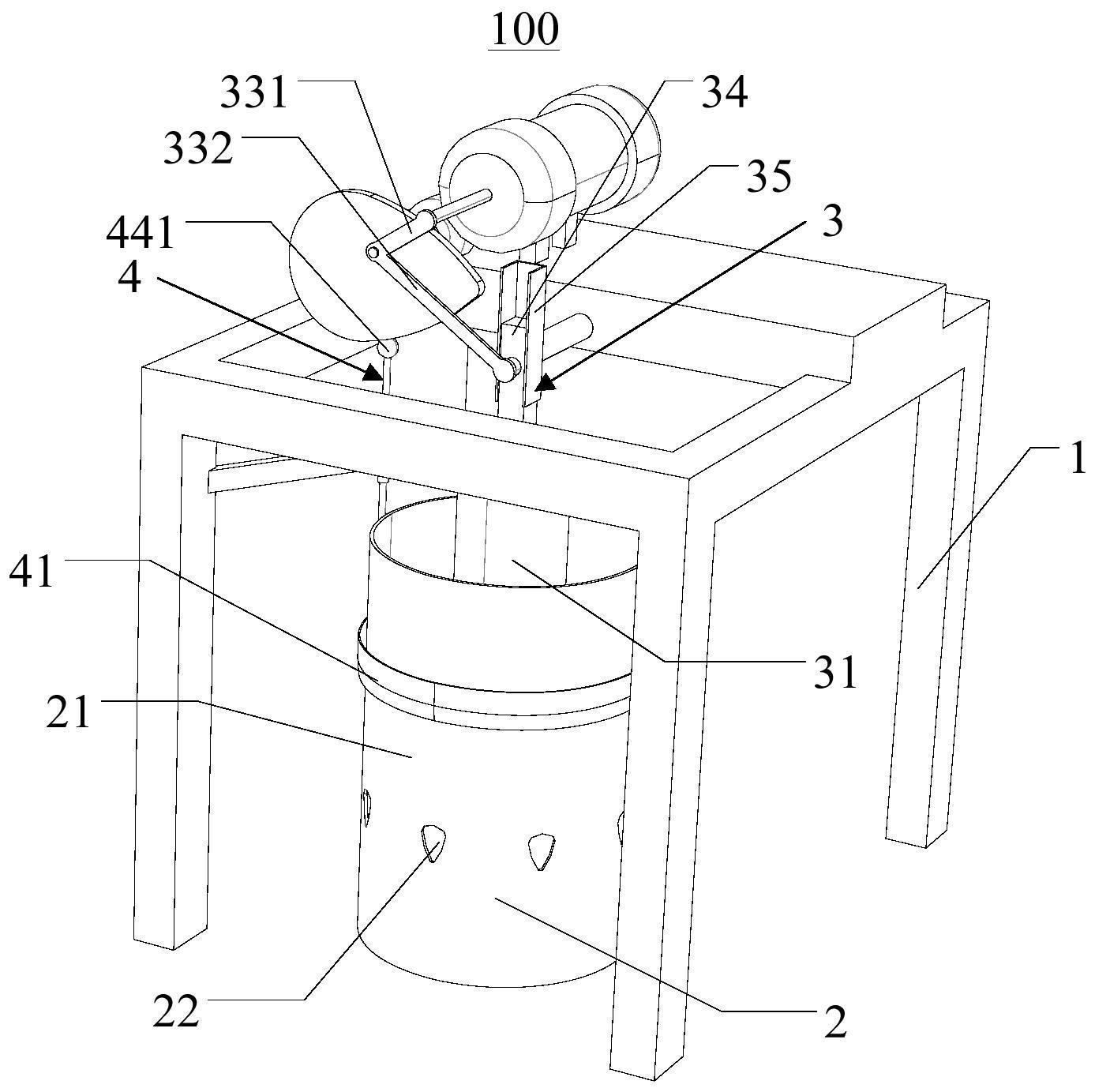

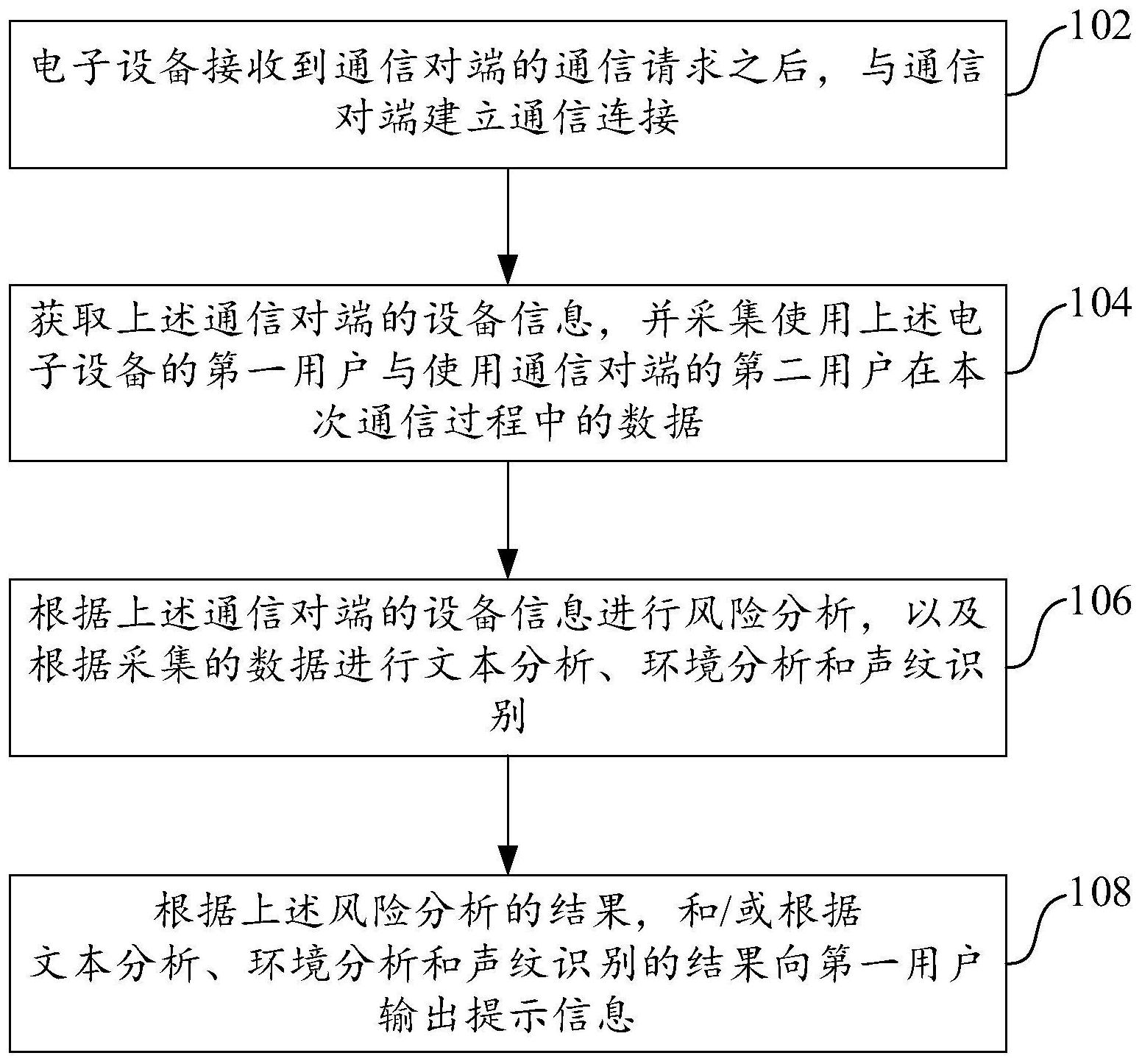

】 本说明书实施例提供了一种通信网络诈骗的识别方法、装置和电子设备,以实现 在通信双方开始交流的第一时间,就开始对通信对端在通信过程中输出的信息进行识别, 并进行提示,实现陪伴式的风险管控,避免用户受骗。 第一方面,本说明书实施例提供一种通信网络诈骗的识别方法,包括: 电子设备接收到通信对端的通信请求之后,与所述通信对端建立通信连接; 获取所述通信对端的设备信息,并采集使用所述电子设备的第一用户与使用所述 通信对端的第二用户在本次通信过程中的数据; 根据所述通信对端的设备信息进行风险分析,以及根据所述采集的数据进行文本 分析、环境分析和声纹识别; 根据所述风险分析的结果,和/或根据文本分析、环境分析和声纹识别的结果向所 述第一用户输出提示信息。 上述通信网络诈骗的识别方法中,电子设备接收到通信对端的通信请求之后,与 通信对端建立通信连接,然后,电子设备获取上述通信对端的设备信息,并采集使用上述电 子设备的第一用户与使用通信对端的第二用户在本次通信过程中的数据,根据上述通信对 端的设备信息进行风险分析,以及根据采集的数据进行文本分析、环境分析和声纹识别,最 后,根据上述风险分析的结果,和/或根据文本分析、环境分析和声纹识别的结果向第一用 户输出提示信息,从而可以实现在通信双方开始交流的第一时间,就开始对通信对端在通 信过程中输出的信息进行识别,并进行提示,实现陪伴式的风险管控,避免用户受骗。 其中一种可能的实现方式中,所述通信对端的设备信息包括:所述通信对端的用 户识别模块卡的标识和/或所述通信对端的国际移动设备识别码; 所述根据所述通信对端的设备信息和采集的数据进行风险分析包括: 获取所述通信对端的用户识别模块卡的标识和/或所述通信对端的国际移动设备 5 CN 111601000 A 说 明 书 2/13 页 识别码的历史数据; 根据所述历史数据进行风险分析,获取使用所述通信对端的第二用户的风险识别 结果; 所述根据所述风险分析的结果向所述第一用户输出提示信息包括: 将所述第二用户的风险识别结果提示给所述第一用户。 其中一种可能的实现方式中,所述采集使用所述电子设备的第一用户与使用所述 通信对端的第二用户在本次通信过程中的数据包括: 采集所述第一用户在通信过程中的操作行为,所述第一用户与所述第二用户在所 述通信过程中交互的信息,以及所述第二用户所处环境的声音。 其中一种可能的实现方式中,所述根据所述采集的数据进行文本分析、环境分析 和声纹识别包括: 对所述第一用户与所述第二用户在所述通信过程中交互的信息进行文本分析,获 得所述第二用户在已交互的信息中提到的操作行为; 所述根据文本分析、环境分析和声纹识别的结果向所述第一用户输出提示信息包 括: 对所述第一用户在所述通信过程中的操作行为进行检测,当检测到所述第一用户 在所述通信过程中正在进行的操作行为,与所述第二用户在已交互的信息中提到的操作行 为相匹配时,向所述第一用户输出第一提示信息,用于提示所述第一用户谨慎操作。 其中一种可能的实现方式中,所述根据所述采集的数据进行文本分析、环境分析 和声纹识别包括: 对所述第一用户与所述第二用户在所述通信过程中交互的信息进行文本分析,获 得所述第二用户在已交互的信息中提到的所处环境; 对所述第二用户所处环境的声音进行分析,确定所述第二用户所处的环境; 所述根据文本分析、环境分析和声纹识别的结果向所述第一用户输出提示信息包 括: 如果所述第二用户所处的环境与所述第二用户在已交互的信息中提到的所处环 境不同,则向所述第一用户输出第二提示信息,用于提示所述第二用户在已交互的信息中 提到的所处环境存在欺诈。 其中一种可能的实现方式中,所述第一用户与所述第二用户在所述通信过程中交 互的信息包括语音信息,所述根据所述采集的数据进行文本分析、环境分析和声纹识别包 括: 对所述第一用户与所述第二用户在所述通信过程中交互的信息进行文本分析,获 得所述第二用户在已交互的信息中提到的身份信息和/或心理状态; 对所述第二用户在所述通信过程中输出的语音进行声纹识别; 所述根据文本分析、环境分析和声纹识别的结果向所述第一用户输出提示信息包 括: 如果根据声纹识别结果确定的所述第二用户的身份信息与所述第二用户在已交 互的信息中提到的身份信息不同,则向所述第一用户输出第三提示信息,用于提示所述第 二用户在已交互的信息中提到的身份信息存在欺诈;和/或,如果根据声纹识别结果确定的 6 CN 111601000 A 说 明 书 3/13 页 所述第二用户的心理状态与所述第二用户在已交互的信息中提到的心理状态不同,则向所 述第一用户输出第四提示信息,用于提示所述第二用户在已交互的信息中提到的心理状态 存在欺诈。 其中一种可能的实现方式中,所述根据所述风险分析的结果,和/或根据文本分 析、环境分析和声纹识别的结果向所述第一用户输出提示信息包括: 根据所述风险分析的结果、所述文本分析、环境分析和声纹识别的结果确定所述 第二用户的风险等级; 如果所述第二用户的风险等级大于或等于预定的风险等级阈值,则向所述第一用 户输出第五提示信息,用于对所述第一用户进行风险预警。 第二方面,本说明书实施例提供一种通信网络诈骗的识别装置,包括: 建立模块,用于在接收到通信对端的通信请求之后,与所述通信对端建立通信连 接; 采集模块,用于获取所述通信对端的设备信息,并采集使用所述电子设备的第一 用户与使用所述通信对端的第二用户在本次通信过程中的数据; 分析模块,用于根据所述通信对端的设备信息进行风险分析,以及根据所述采集 的数据进行文本分析、环境分析和声纹识别; 提示模块,用于根据所述风险分析的结果,和/或根据文本分析、环境分析和声纹 识别的结果向所述第一用户输出提示信息。 其中一种可能的实现方式中,所述通信对端的设备信息包括:所述通信对端的用 户识别模块卡的标识和/或所述通信对端的国际移动设备识别码; 所述分析模块,具体用于获取所述通信对端的用户识别模块卡的标识和/或所述 通信对端的国际移动设备识别码的历史数据;根据所述历史数据进行风险分析,获取使用 所述通信对端的第二用户的风险识别结果; 所述提示模块,具体用于将所述第二用户的风险识别结果提示给所述第一用户。 其中一种可能的实现方式中,所述采集模块,具体用于采集所述第一用户在通信 过程中的操作行为,所述第一用户与所述第二用户在所述通信过程中交互的信息,以及所 述第二用户所处环境的声音。 其中一种可能的实现方式中,所述分析模块,具体用于对所述第一用户与所述第 二用户在所述通信过程中交互的信息进行文本分析,获得所述第二用户在已交互的信息中 提到的操作行为; 所述提示模块,具体用于对所述第一用户在所述通信过程中的操作行为进行检 测,当检测到所述第一用户在所述通信过程中正在进行的操作行为,与所述第二用户在已 交互的信息中提到的操作行为相匹配时,向所述第一用户输出第一提示信息,用于提示所 述第一用户谨慎操作。 其中一种可能的实现方式中,所述分析模块,具体用于对所述第一用户与所述第 二用户在所述通信过程中交互的信息进行文本分析,获得所述第二用户在已交互的信息中 提到的所处环境;以及对所述第二用户所处环境的声音进行分析,确定所述第二用户所处 的环境; 所述提示模块,具体用于当所述第二用户所处的环境与所述第二用户在已交互的 7 CN 111601000 A 说 明 书 4/13 页 信息中提到的所处环境不同时,向所述第一用户输出第二提示信息,用于提示所述第二用 户在已交互的信息中提到的所处环境存在欺诈。 其中一种可能的实现方式中,所述第一用户与所述第二用户在所述通信过程中交 互的信息包括语音信息; 所述分析模块,具体用于对所述第一用户与所述第二用户在所述通信过程中交互 的信息进行文本分析,获得所述第二用户在已交互的信息中提到的身份信息和/或心理状 态;以及对所述第二用户在所述通信过程中输出的语音进行声纹识别; 所述提示模块,具体用于当根据声纹识别结果确定的所述第二用户的身份信息与 所述第二用户在已交互的信息中提到的身份信息不同时,向所述第一用户输出第三提示信 息,用于提示所述第二用户在已交互的信息中提到的身份信息存在欺诈;和/或,当根据声 纹识别结果确定的所述第二用户的心理状态与所述第二用户在已交互的信息中提到的心 理状态不同时,向所述第一用户输出第四提示信息,用于提示所述第二用户在已交互的信 息中提到的心理状态存在欺诈。 其中一种可能的实现方式中,所述提示模块,具体用于根据所述风险分析的结果、 所述文本分析、环境分析和声纹识别的结果确定所述第二用户的风险等级;当所述第二用 户的风险等级大于或等于预定的风险等级阈值时,向所述第一用户输出第五提示信息,用 于对所述第一用户进行风险预警。 第三方面,本说明书实施例提供一种电子设备,包括: 至少一个处理器;以及 与所述处理器通信连接的至少一个存储器,其中: 所述存储器存储有可被所述处理器执行的程序指令,所述处理器调用所述程序指 令能够执行第一方面提供的方法。 第四方面,本说明书实施例提供一种非暂态计算机可读存储介质,所述非暂态计 算机可读存储介质存储计算机指令,所述计算机指令使所述计算机执行第一方面提供的方 法。 应当理解的是,本说明书实施例的第二~四方面与本说明书实施例的第一方面的 技术方案一致,各方面及对应的可行实施方式所取得的有益效果相似,不再赘述。 【附图说明】 为了更清楚地说明本说明书实施例的技术方案,下面将对实施例中所需要使用的 附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本说明书的一些实施例,对于本 领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其它的 附图。 图1为本说明书通信网络诈骗的识别方法一个实施例的流程图; 图2为本说明书通信网络诈骗的识别方法另一个实施例的流程图; 图3为本说明书通信网络诈骗的识别方法再一个实施例的流程图; 图4为本说明书通信网络诈骗的识别方法再一个实施例的流程图; 图5为本说明书通信网络诈骗的识别方法再一个实施例的流程图; 图6为本说明书通信网络诈骗的识别方法再一个实施例的流程图; 8 CN 111601000 A 说 明 书 5/13 页 图7为本说明书一个实施例中提供的实现通信网络诈骗的识别方法的系统架构的 示意图; 图8为本说明书通信网络诈骗的识别装置一个实施例的结构示意图; 图9为本说明书电子设备一个实施例的结构示意图。 【