技术摘要:

本发明公开了一种适用于多副本‑多云情形下的无证书云审计方法,包括以下步骤:1)数据拥有者DO提交身份信息ID,密钥生成中心KGC生成部分私钥PPID;2)数据拥有者DO生成数据拥有者DO的完全私钥skID及公钥pkID;3)数据拥有者DO以生成N个副本F1,F2,…,FN,对每个副本生成相 全部

背景技术:

当今的互联网技术,如:4G、5G网络,物联网等,不断产生大量的数据。对于个人或 组织机构来说,将数据外包存储到云服务商CSP处不但可以节约自身空间,而且减轻了日常 维护的费用及其他相关计算问题。同时,地处不同位置的其他授权用户也可以访问这些存 储数据,从而为他们提供了便利。因此,近年来,云存储已成为许多个人或机构所喜爱的模 式。许多大公司,如:谷歌,微软,华为,百度等,都为用户提供这类服务。 当用户将数据上传到云服务器后,数据的拥有着(即:用户)为节约自身空间会从 个人存储设备上删除它们。这也意味着他们失去了对数据的直接控制权。若云服务器是不 可信的,那么用户的数据将处于危险境地。例如,云服务器可能为了吸引更多客户而秘密地 删掉某些用户的不常用数据,也可能由于某些黑客攻击而将用户数据意外丢失。如何保证 用户存储数据的完整性已经成为了云存储技术发展过程中的迫切需要解决的问题。 目前,研究人员已经设计出许多云审计方案来解决这一问题。一般的审计模式是: 验证者向云服务商发送一条挑战消息,在收到这条消息后,云服务商利用用户存储的数据 和这个挑战消息生成一个相应的证明并将其返回给验证者。若这个证明能够通过验证者的 验证,那么用户的数据任务是完整的。否则,用户的完整性被破坏了,因此,用户需要采取相 关措施(如:索赔等)。 对于资源受限的用户来说,他/她可能会选择将验证过程也外包给具有更专业验 证知识和更强大资源的第三方审计TPA。因此,基于TPA的云审计方案是现在主流的一类审 计技术。 然而,对于数据拥有者来说,一旦云服务商丢失了他们的数据,虽然可能会获得一 定的赔偿,但是他们将永远失去这些数据。如果这些数据对用户来说极为重要,如:银行的 日常交易信息或客户账户信息等,那么这类用户更希望恢复他们的数据而不是为了获得云 服务商的赔偿。因此,在云服务商处存储多个副本可能是一个很好的解决方式:一旦某个副 本文件丢失或损坏了,用户还可以从其他副本上恢复原数据。为了进一步降低风险,数据拥 有者可以考虑在多个云服务商处存储多个数据文件副本。因此,原有的云审计方案需要进 行修改或推广以满足多副本-多云情形下数据完整性审计要求。 在2019年,研究人员设计了一种多副本-多云情形下的基于身份数据完整性审计 技术。这类审计方案可以适应多副本-多云情形,同时,它还避免的了传统审计技术中的密 钥证书管理和公共基础设施(PKI)的依赖。众所周知,基于身份的技术面临着密钥托管 (Key-Ecrow)问题:密钥生成中心具有绝对的权力,它拥有着所有客户的私钥,从而可以替 代它的客户完成一切操作,如解密、签名等。因此,如何设计适应于多副本-多云情形下,同 时既不需要证书也不存在密钥托管问题的云审计方案成为了一个重要的技术问题。 4 CN 111585756 A 说 明 书 2/6 页

技术实现要素:

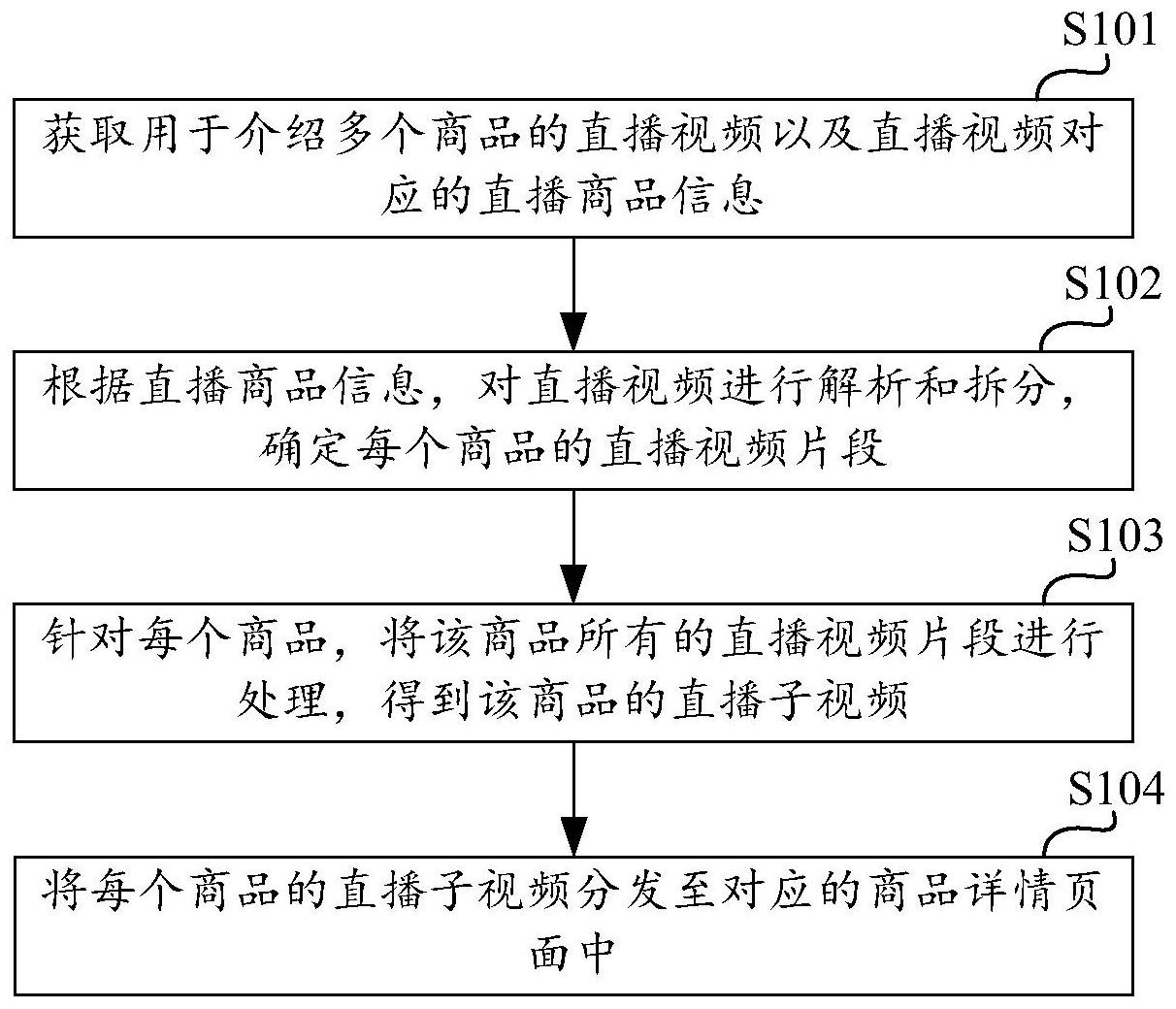

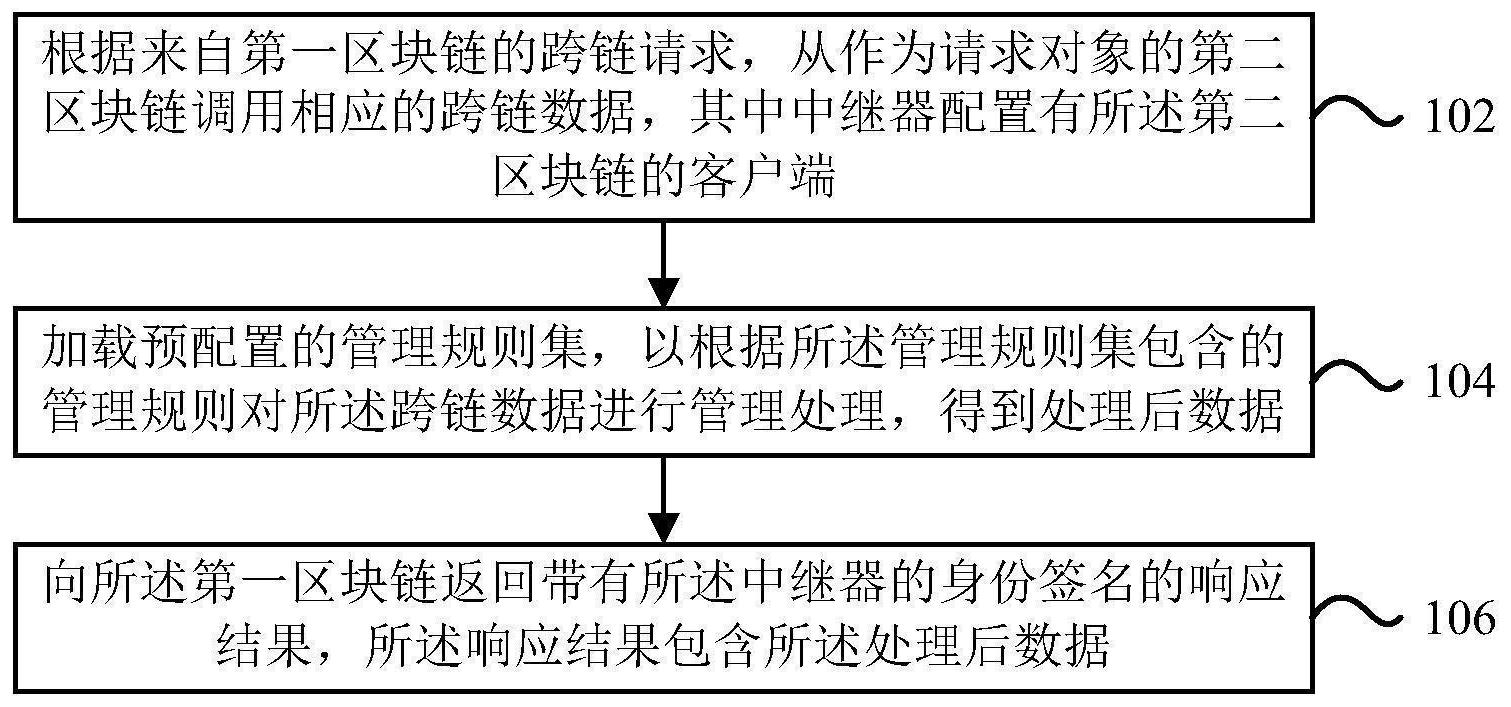

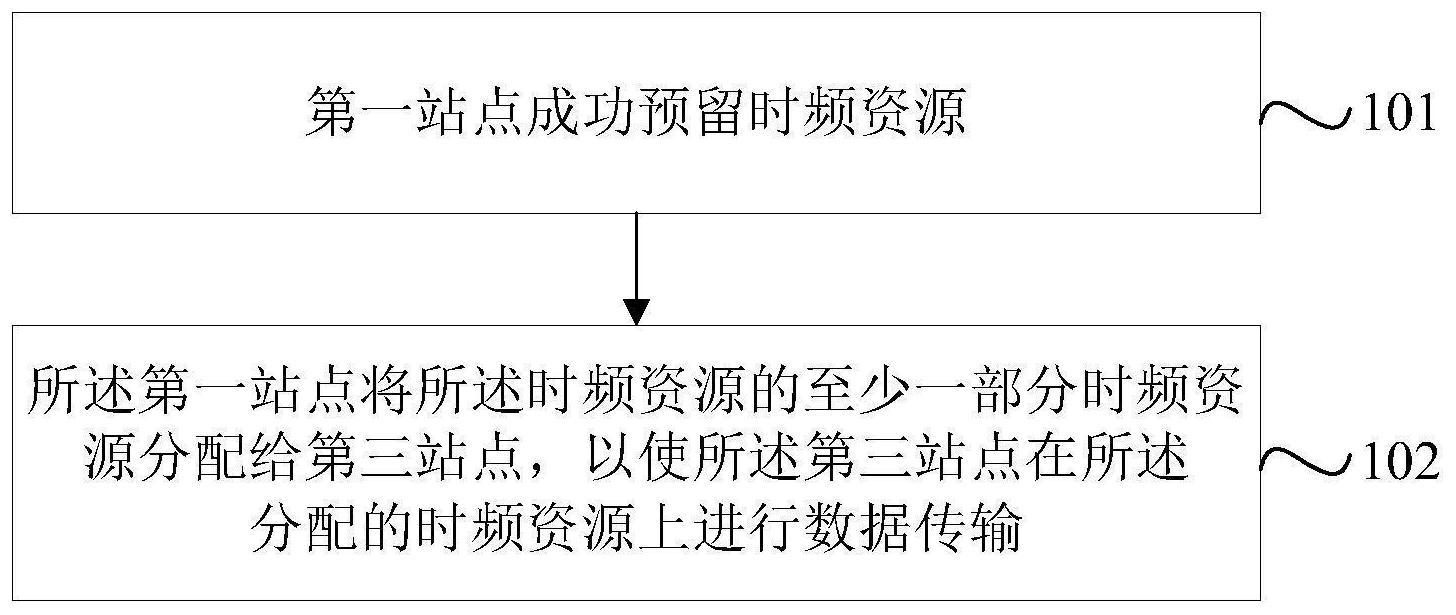

本发明的目的在于克服上述现有技术的缺点,提供了一种适用于多副本-多云情 形下的无证书云审计方法,该方法能够适应于多副本-多云情形下的云审计,且不需要证书 且不存在密钥托管问题。 为达到上述目的,本发明所述的适用于多副本-多云情形下的无证书云审计方法 包括以下步骤: 1)数据拥有者DO提交身份信息ID,密钥生成中心KGC利用自身的系统主私钥根据 部分密钥生成算法生成该数据拥有者DO的部分私钥PPID,然后将生成的部分私钥PPID发送 给数据拥有者DO; 2)数据拥有者DO随机选择秘密值xID,再由PPID和xID利用密钥生成算法生成数据拥 有者DO的完全私钥skID及公钥pkID,然后进行完全私钥skID的广播通知; 3)数据拥有者DO利用副本生成算法将待外包存储的数据文件F随机化,以生成N个 副本F1,F2,…,FN,再利用标签生成算法,对每个副本生成相应的标签,得标签T1,T2,…,TN, 然后将数据文件的副本F1,F2,…,FN及标签T1,T2,…,TN全部发送给云组织者CO,并删除数据 拥有者DO的本地原始文件F,云组织者CO根据数据拥有者DO的请求,将每个副本-标签对 (Fi,Ti)发送给对应的云服务商CSP,1≤i≤N; 4)数据拥有者DO请求对外包存储的数据文件进行完整性验证,第三方审计TPA随 机生成挑战消息q,并将挑战消息q发送给云组织者CO,云组织者CO将挑战消息q依次发送给 各云服务商CSP; 5)各云服务商CSP根据所存储的数据文件副本及标签根据证明生成算法生成相应 的证明Γi,当在任一云服务商CSP上存储多个副本时,则将每个生成的证明进行聚合作为 该云服务商CSP的证明,云组织者CO获取各云服务商CSP的证明后将各云服务商CSP的证明 进行聚合,得最终的证明Γ,然后将最终的证明Γ发送至第三方审计TPA; 6)第三方审计TPA根据挑战消息q及最终的证明Γ利用验证算法进行验证,然后将 验证的结果发送给数据拥有者DO。 步骤1)的具体操作为: 1a)数据拥有者DO选择身份信息,再将选择的身份信息发送至密钥生成中心KGC; 1b)密钥生成中心KGC计算群元素TID并利用主私钥msk及哈希函数h计算部分私钥 PPID=(TID,sID),其中,sID由主私钥msk、群元素TID及哈希函数h计算生成; 1c)密钥生成中心KGC将部分私钥PPID=(TID,sID)发送给数据拥有者DO。 步骤2)的具体操作为: 2a)数据拥有者DO将密钥生成中心KGC发送的部分私钥PPID拆分为(TID,sID); 2b)随机选择秘密值xID,并由秘密值xID计算XID; 2c)构建完全私钥skID=(sID,xID),公钥pkID=(TID,XID); 2d)进行完全私钥skID的广播通知。 步骤3)的具体操作为: 3a)对待外包存储的数据文件F随机选择文件名Fid; 3b)将待外包存储的数据文件F拆分为数据块m1,m2,…,mn,再将各数据块m1,m2,…, mn与指标i连结后利用AES加密算法进行加密,得加密后的副本Fi(1≤i≤N); 5 CN 111585756 A 说 明 书 3/6 页 3c)对各加密后的副本Fi中的每个数据块mi ,j计算标签Ti ,j,Ti={Ti ,1 ,Ti ,2 ,… , Ti,n}; 3d)将所有副本及其标签(F1,T1) ,(F2,T2) ,…,(FN,TN)和存储策略C发送给云组织 者CO,同时,同时删除数据拥有者DO的本地原始文件F; 3e)云组织者CO根据数据拥有者DO的请求,再根据存储策略C将每个副本-标签对 (Fi,Ti)发送给对应的云服务商CSP。 步骤4)的具体操作为: 4a)数据拥有者DO将文件名Fid根据存储策略C发送给第三方审计TPA,请求进行完 整性验证; 4b)第三方审计TPA随机选择指标项1≤ν1<ν2<…<νl≤n及其对应的参数项a1 , a2,…,al; 4c)第三方审计TPA将挑战消息q={(ντ,aτ)τ=1,2,…,l}发送给云组织者CO,云组织者 CO将挑战消息q发送给各云服务商CSP。 步骤5)的具体操作为: 5 a ) 各 云 服 务 商 C S P 寻 找 在 其 上 存 储的 全 部 数 据 文 件 副 本 及 标 签 5b)对各文件副本-标签对 计算相应的证明 1≤j≤k; 5c)将全部k个证明聚合为新的证明Γi=(σi,Mi)并发送给云组织者CO; 5d)云组织者CO再将所有云服务商CSP发送过来的证明聚合为最终的证明Γ=(σ, M),然后发送给第三方审计TPA。 步骤6)的具体操作为: 6a)第三方审计TPA将挑战消息q拆分为q={(ντ,aτ)τ=1,2,…,l}; 6b)第三方审计TPA将云组织者CO发送的最终的证明Γ拆分为(σ,M); 6c)第三方审计TPA根据验证算法利用系统公共参数、数据文件名Fid、云存储策略 C及Γ=(σ,M)进行验证,然后将验证的结果发送给数据拥有者DO。 本发明具有以下有益效果: 本发明所述的适用于多副本-多云情形下的无证书云审计方法在具体操作时,用 户在申请密钥时,从密钥分发中心KGC处仅获得部分私钥,然后将该部分私钥与自身秘密获 取的值相结合共同构成完全私钥,防止可能恶意的密钥分发中心KGC代表用户进行数据签 名,不存在密钥托管问题。另外,在对数据文件进行多副本存储时,本发明利用对称加密技 术对副本进行加密,使得获得的多个新文件之间从形式上具有很大的差异性,从而避免了 多个副本同时存储在一个云服务商时,该云服务商仅存储单个副本文件的可能。同时在对 数据文件块进行签名时,将用户的公钥作为签名生成的一部分,使得签名具有无证书性,当 恶意方替换用户的公钥后,正常生成的消息块签名无法验证通过。最后需要说明的是,本发 明中标签生成过程,效率较高,操作简单、方便,适应性强,且可广泛应用于多副本-多云存 储中数据完整性审计过程。 6 CN 111585756 A 说 明 书 4/6 页 附图说明 图1为本发明的流程图。