技术摘要:

本申请涉及一种安全漏洞检测方法、设备及系统、交换机,本方案中的安全漏洞检测方法应用于安全漏洞检测系统中,安全漏洞检测系统包括交换机和安全漏洞检测设备,其中,交换机具备端口镜像功能,交换机通过镜像端口与安全漏洞检测设备连接;交换机侧的安全漏洞检测方法 全部

背景技术:

随着网络技术和数字经济的发展,网络安全问题也日益突出,各类软件系统的安 全漏洞频出,给人们带来的安全隐患不容忽视。 目前,常用的安全漏洞检测方式包括白盒测试、黑盒测试和灰盒测试。其中,白盒 测试以扫描源代码为主,需要直接接触到开发源代码,进行源码层面的漏洞扫描;黑盒测试 以扫描网站接口为主,需要爬虫及发送大量探测数据包判断漏洞是否存在;灰盒测试则是 结合了白盒测试与黑盒测试两种方式进行漏洞探测。 相关技术中,白盒测试需要接触到源代码,源代码是核心信息,并不容易直接接触 到,且现有的白盒测试需要基于大量安全规则,容易造成大量的误报及漏报情况发生;而黑 盒测试需要发送大量数据包,一方面会给数据系统造成压力,甚至可造成dos攻击,另一方 面需要爬虫页面进行发包,容易使得大量脏数据插入到信息系统中,进而干扰到正常业务 的运转。

技术实现要素:

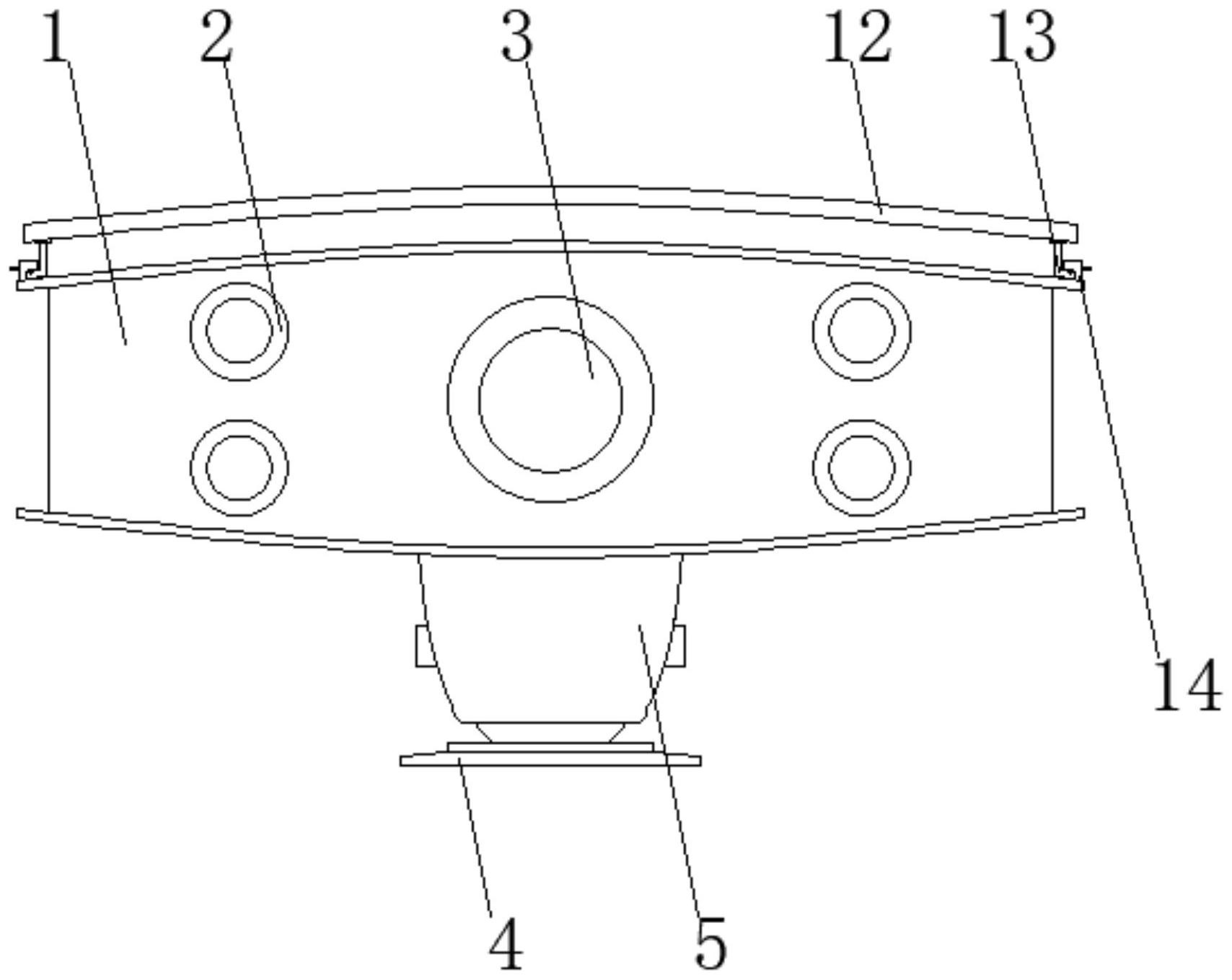

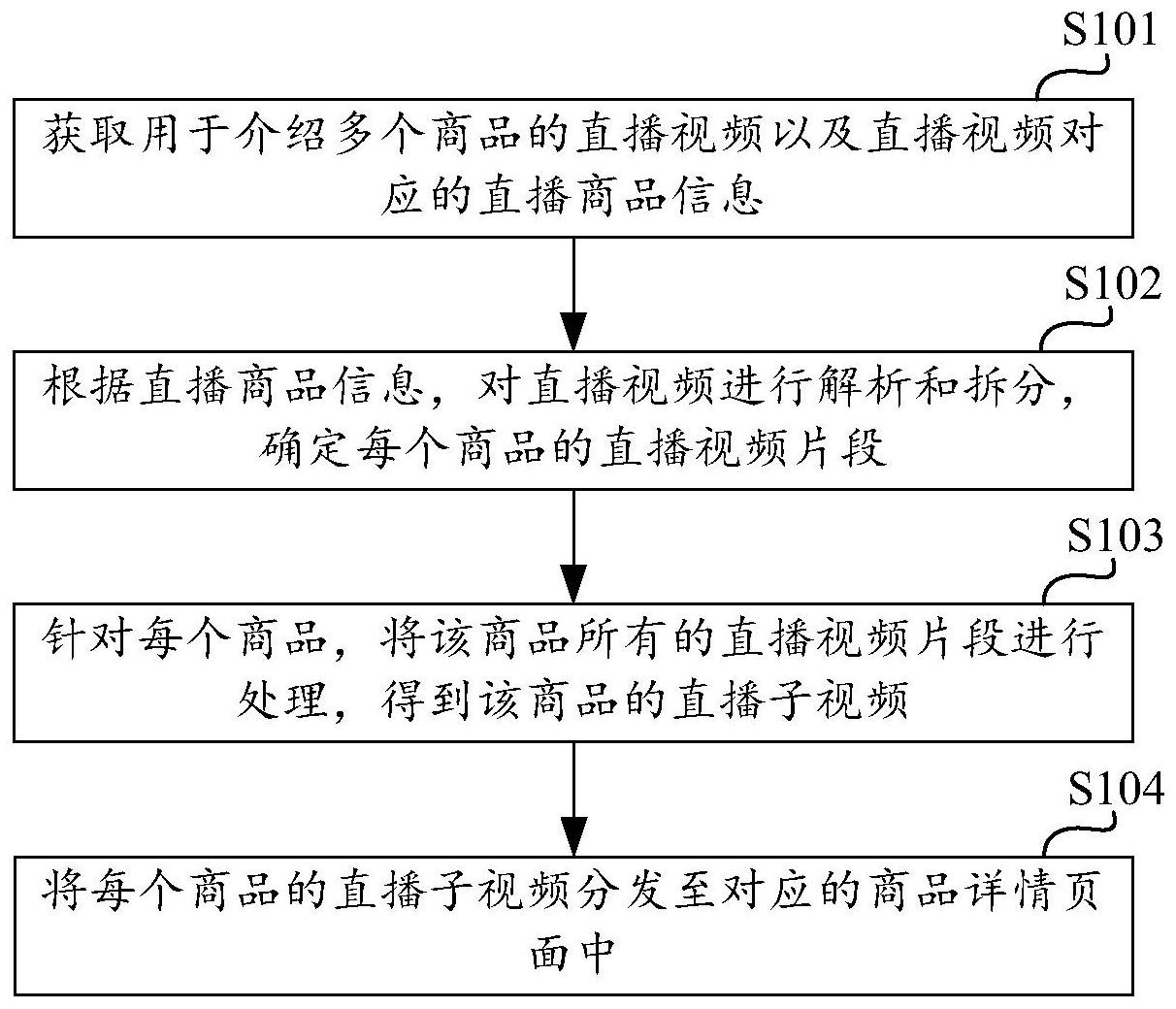

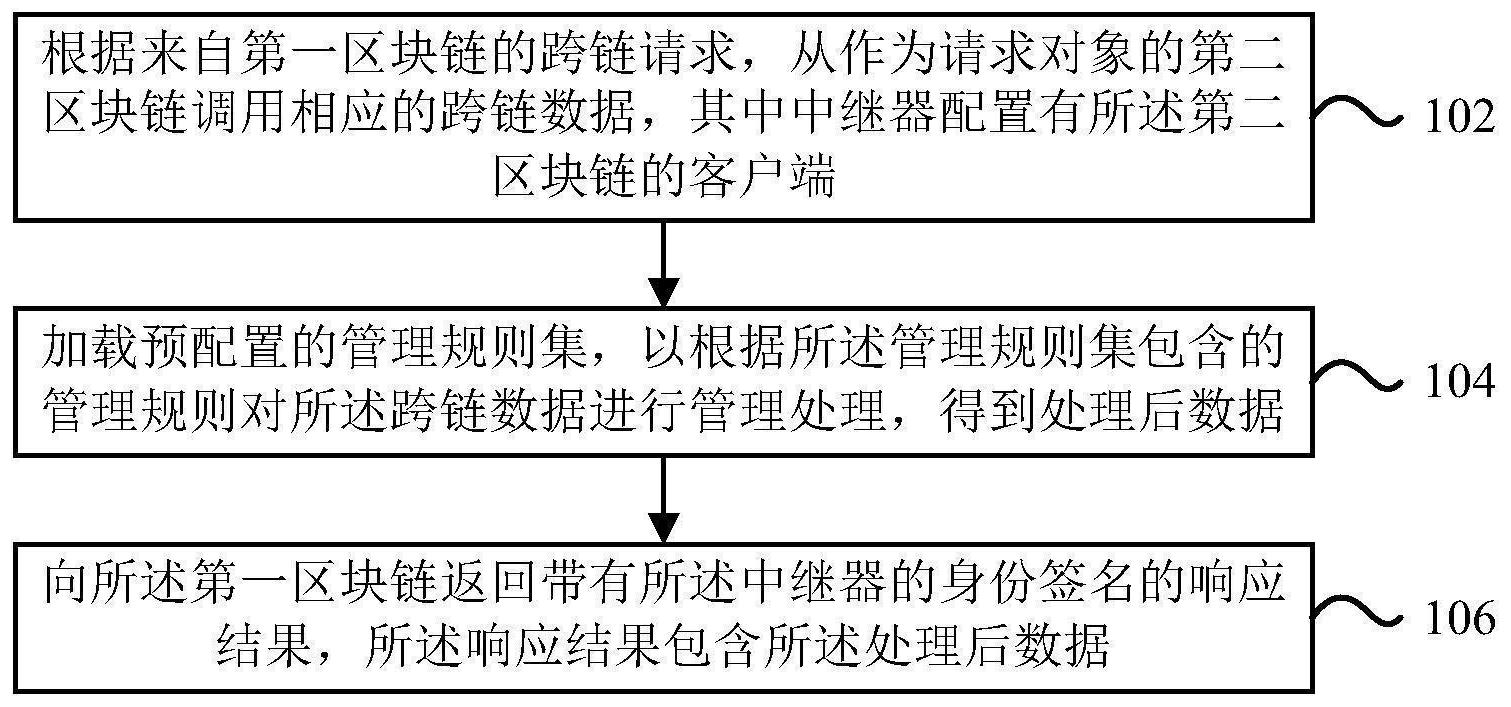

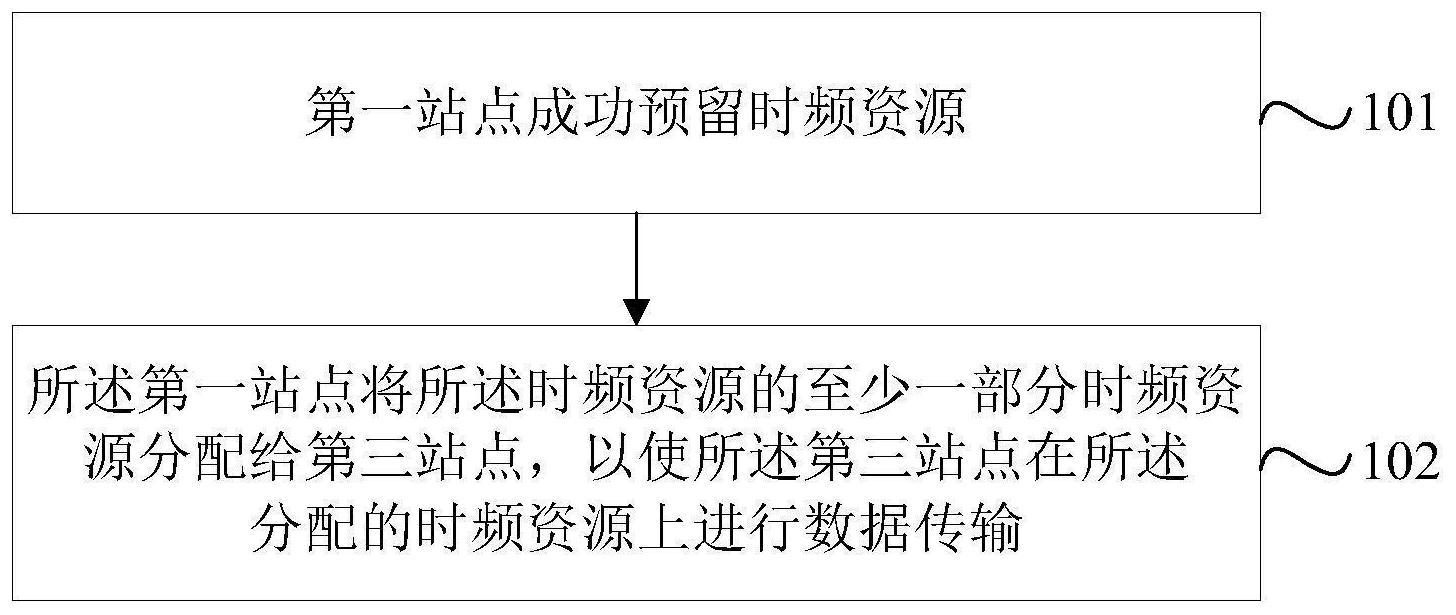

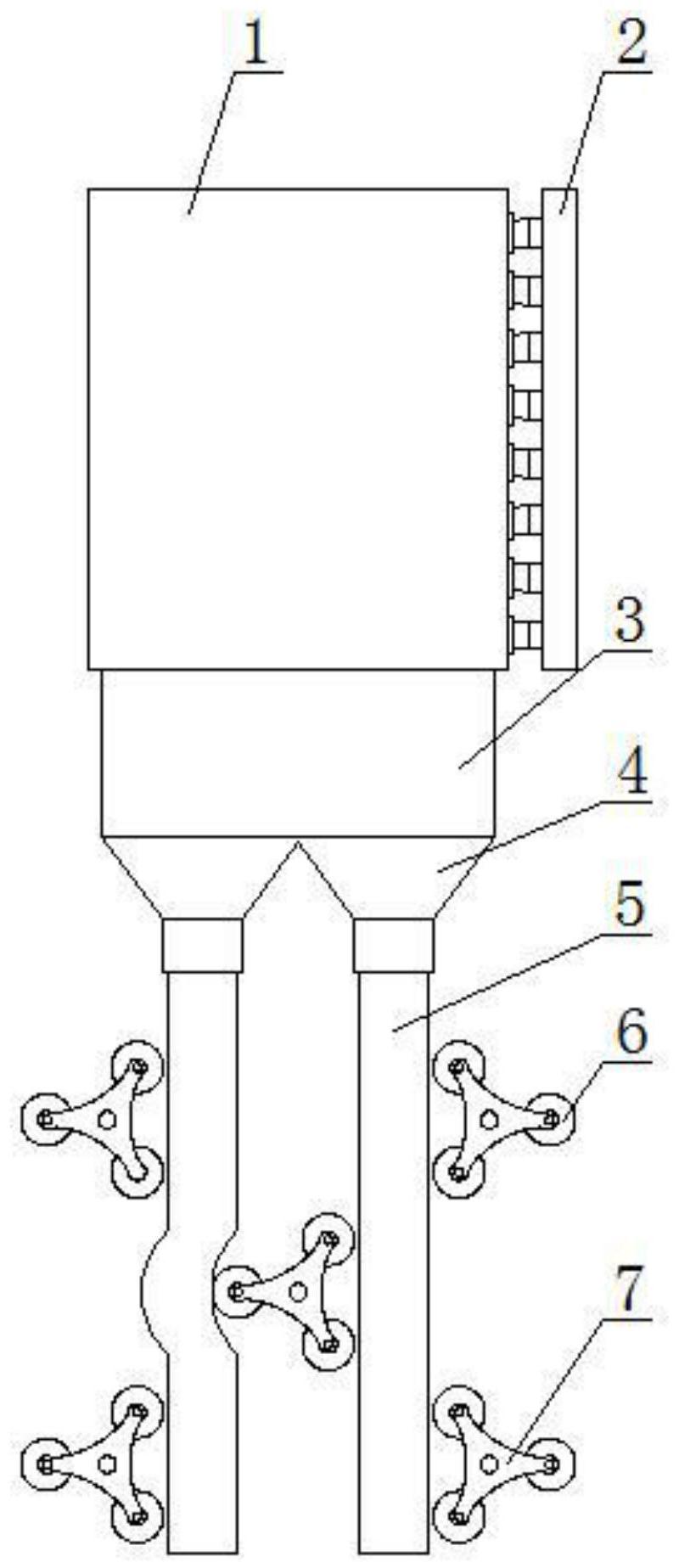

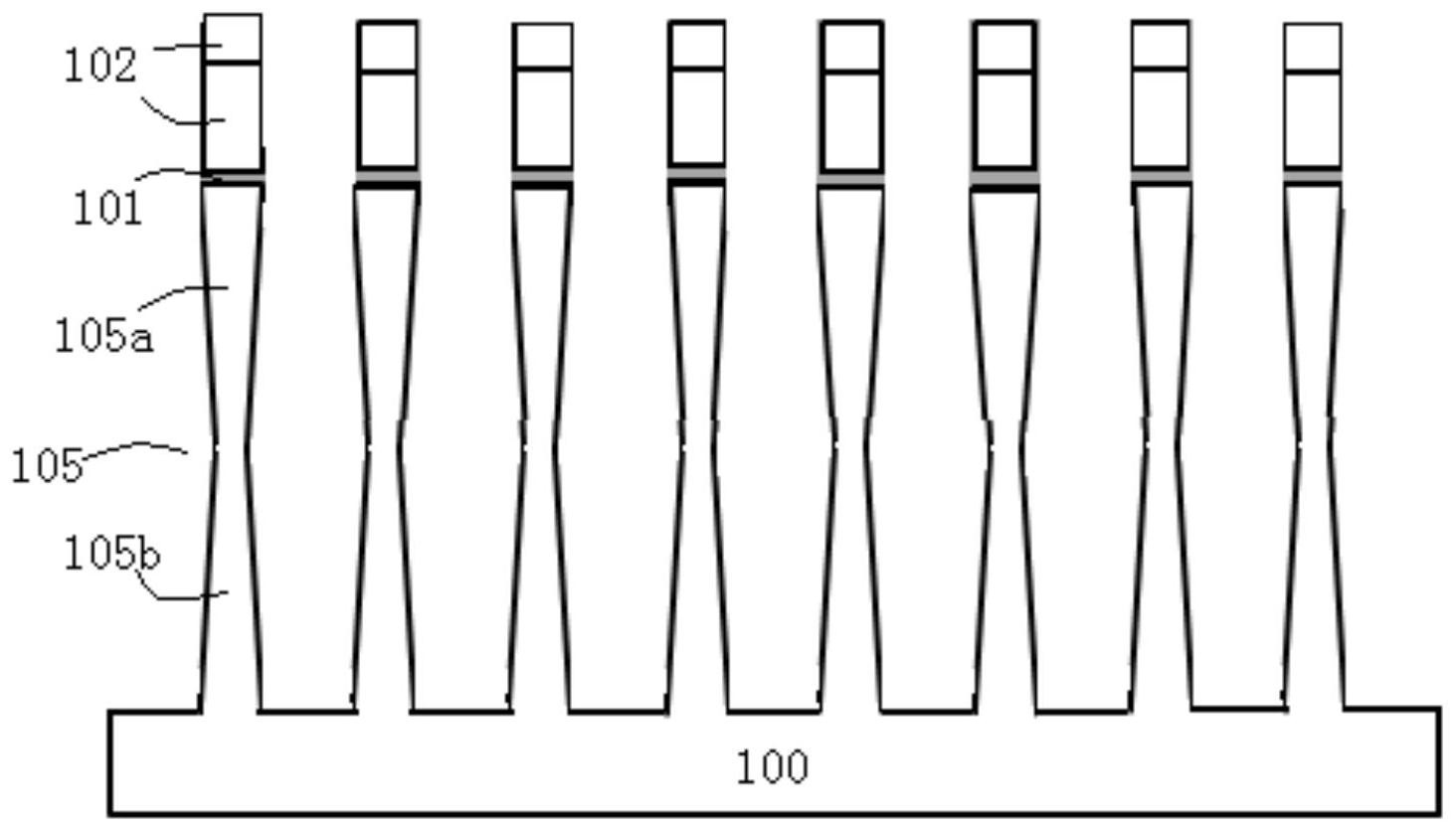

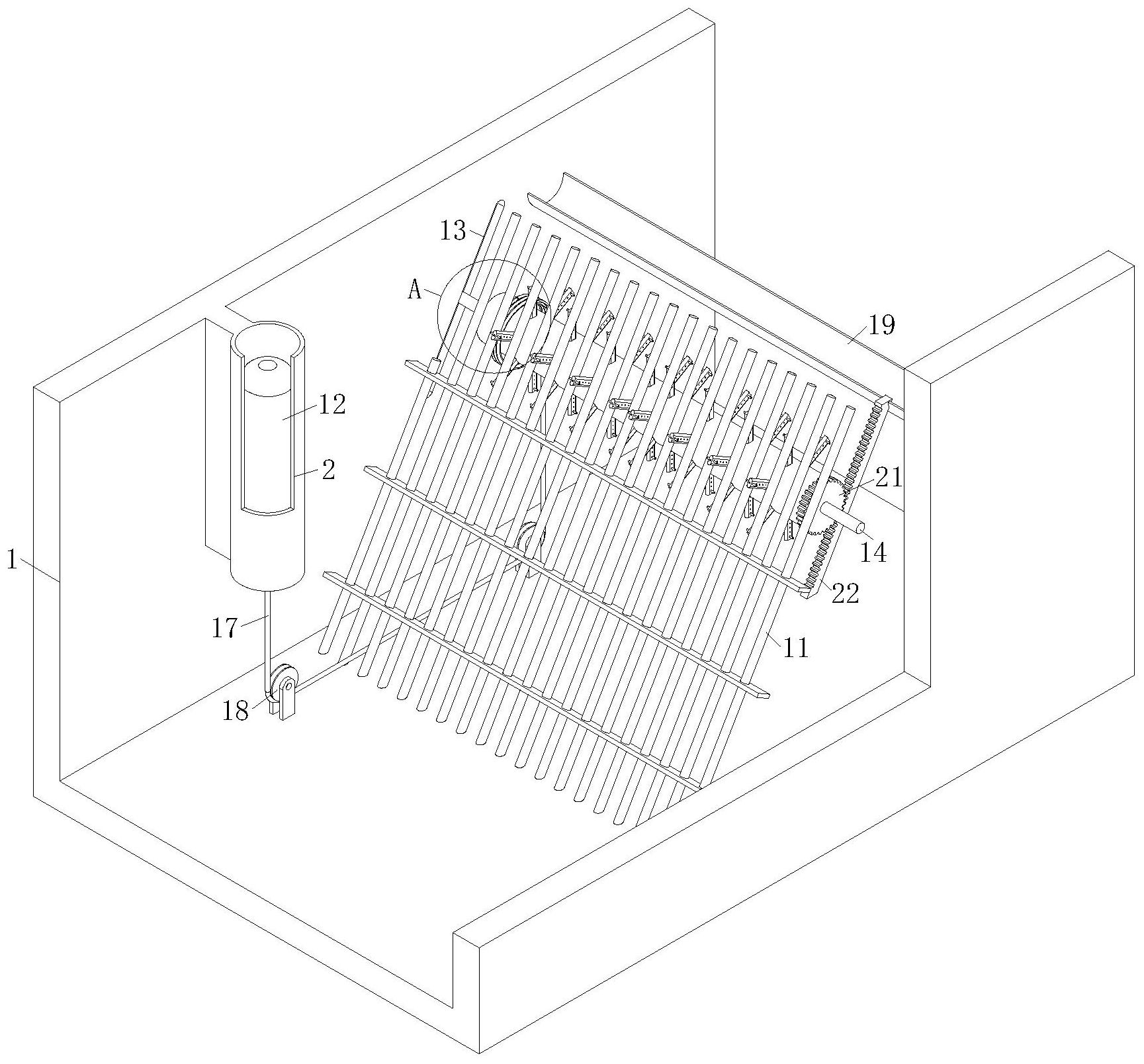

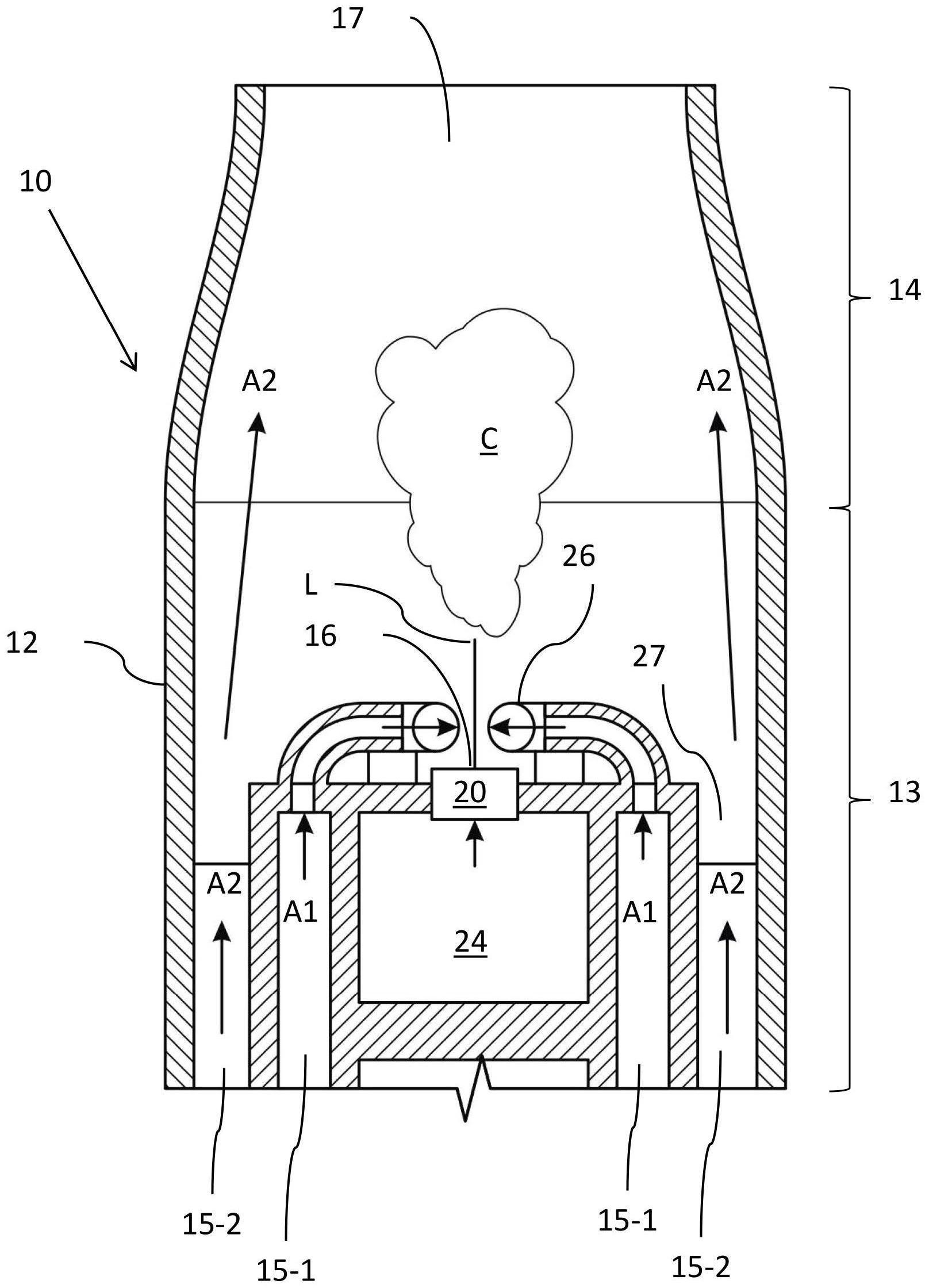

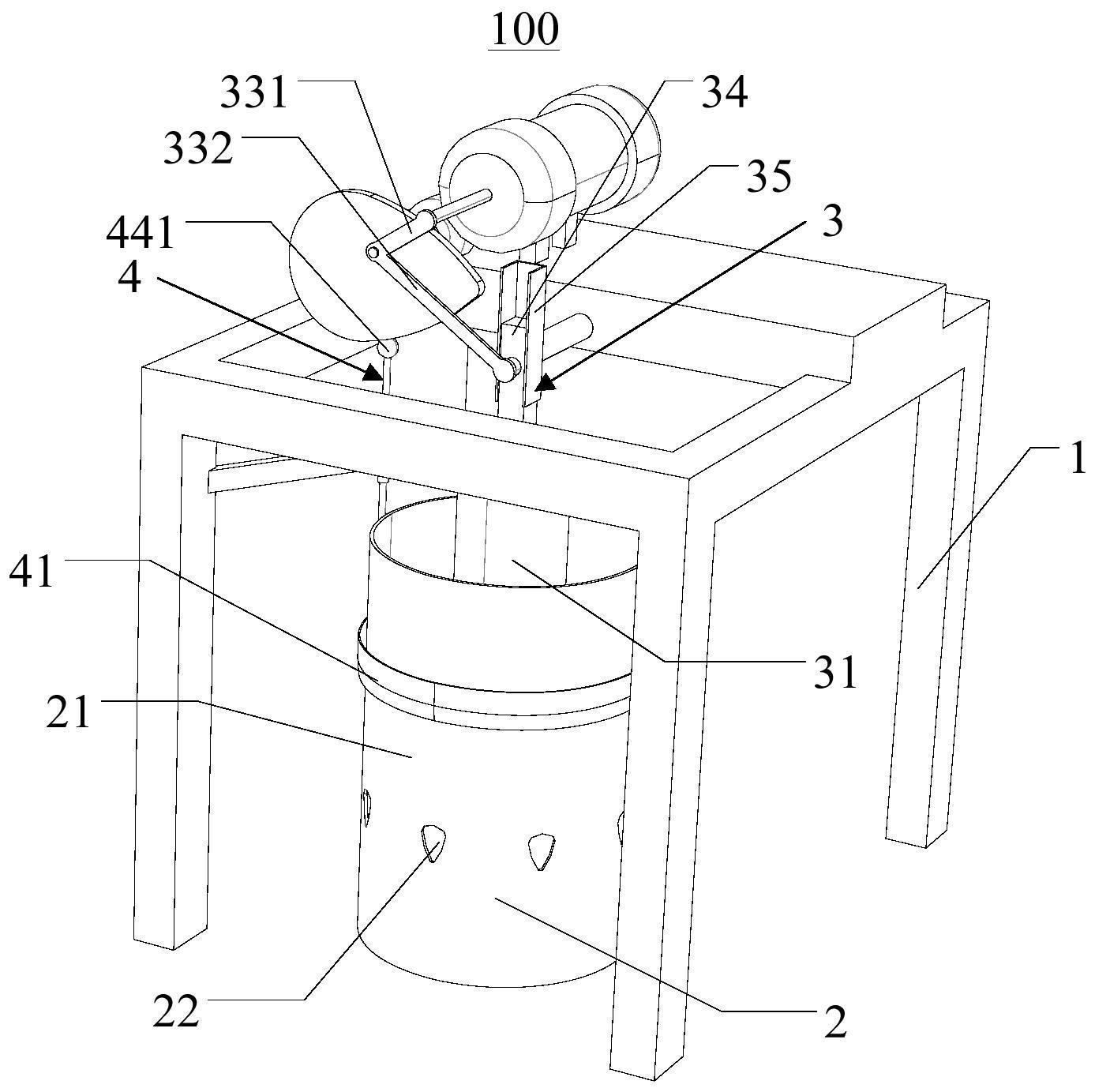

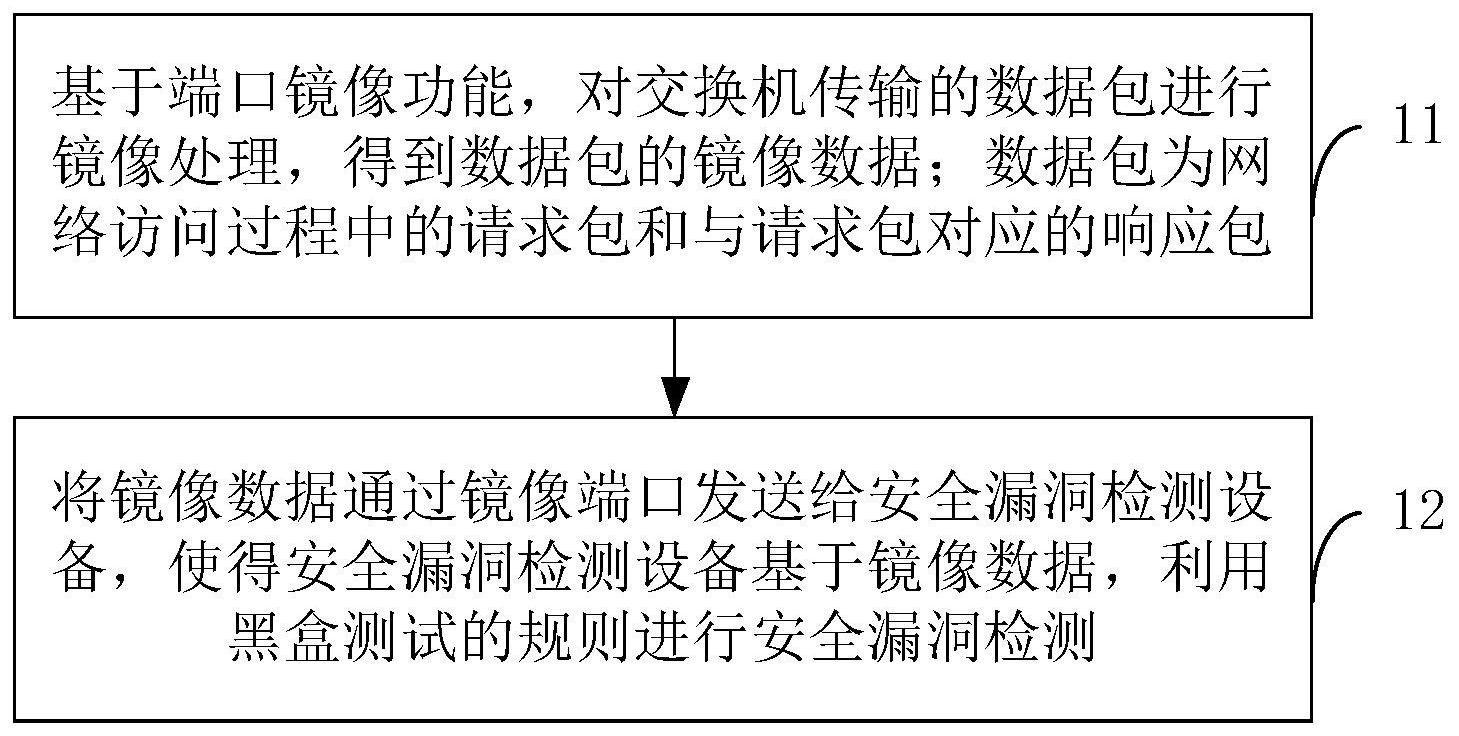

有鉴于此,本申请的目的在于克服现有技术的不足,提供一种安全漏洞检测方法、 设备及系统、交换机。 为实现以上目的,本申请采用如下技术方案: 本申请的第一方面提供一种安全漏洞检测方法,应用于安全漏洞检测系统中,所 述安全漏洞检测系统包括交换机和安全漏洞检测设备,其中,所述交换机具备端口镜像功 能,所述交换机通过镜像端口与所述安全漏洞检测设备连接;所述交换机侧的安全漏洞检 测方法包括: 基于所述端口镜像功能,对所述交换机传输的数据包进行镜像处理,得到所述数 据包的镜像数据;所述数据包为网络访问过程中的请求包和与所述请求包对应的响应包; 将所述镜像数据通过所述镜像端口发送给所述安全漏洞检测设备,使得所述安全 漏洞检测设备基于所述镜像数据,利用黑盒测试的规则进行安全漏洞检测。 可选的,所述数据包为OSI七层的数据。 可选的,所述安全漏洞检测设备包括安装有ElasticSearch服务的Linux服务器。 本申请的第二方面提供一种安全漏洞检测方法,应用于安全漏洞检测系统中,所 述安全漏洞检测系统包括交换机和安全漏洞检测设备,其中,所述交换机具备端口镜像功 能,所述交换机通过镜像端口与所述安全漏洞检测设备连接;所述安全漏洞检测设备侧的 安全漏洞检测方法包括: 接收所述交换机通过所述镜像端口发送的数据包的镜像数据;所述数据包为网络 4 CN 111585975 A 说 明 书 2/6 页 访问过程中的请求包和与所述请求包对应的响应包; 基于所述镜像数据,利用黑盒测试的规则进行安全漏洞检测。 可选的,所述黑盒测试的规则包括预存的第一非法信息和第二非法信息;所述第 一非法信息为预存的请求包的非法信息;所述第二非法信息为与预存的请求包的非法信息 对应的响应包的非法信息。 可选的,所述基于所述镜像数据,利用黑盒测试的规则进行安全漏洞检测,包括: 判断所述镜像数据中的所述请求包中是否存在所述第一非法信息; 若存在所述第一非法信息,判断所述镜像数据中存在所述第一非法信息的请求包 对应的响应包中是否存在所述第二非法信息; 若存在所述第二非法信息,则确定存在安全漏洞。 可选的,所述判断所述镜像数据中的所述请求包中是否存在所述第一非法信息之 后,所述方法还包括: 若不存在所述第一非法信息,则确定不存在安全漏洞。 本申请的第三方面提供一种交换机,包括: 处理器,以及与所述处理器相连接的存储器; 所述存储器用于存储计算机程序; 所述处理器用于调用并执行所述存储器中的所述计算机程序,以执行如本申请的 第一方面所述的方法。 本申请的第四方面提供一种安全漏洞检测设备,包括: 处理器,以及与所述处理器相连接的存储器; 所述存储器用于存储计算机程序; 所述处理器用于调用并执行所述存储器中的所述计算机程序,以执行如本申请的 第二方面所述的方法。 本申请的第五方面提供一种安全漏洞检测系统,包括如本申请的第三方面所述的 交换机和如本申请的第四方面所述的安全漏洞检测设备,其中,所述交换机具备端口镜像 功能,所述交换机通过镜像端口与所述安全漏洞检测设备连接。 本申请提供的技术方案可以包括以下有益效果: 本申请的方案中,利用交换机的端口镜像功能,通过将交换机传输的数据包进行 镜像处理,获取到数据包的镜像数据,以实现对整个网络中通讯数据的捕获,并将获取的镜 像数据发送给安全漏洞检测设备,如此,安全漏洞检测设备无需主动发送数据包,即可获取 到网络访问过程中的请求包和与请求包对应的响应包,并基于黑盒测试的规则,实现安全 漏洞的检测。如此,无需获取源代码,也不需要基于大量安全规则,避免了安全漏洞误报及 漏报情况的发生;也不需要主动发送数据包,杜绝了大量无用数据的进入给数据系统造成 压力的情况,也避免了无用数据干扰到正常业务的运转。 附图说明 为了更清楚地说明本申请实施例或现有技术中的技术方案,下面将对实施例或现 有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本 申请的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以 5 CN 111585975 A 说 明 书 3/6 页 根据这些附图获得其他的附图。 图1是本申请一个实施例提供的一种安全漏洞检测方法的流程图。 图2是本申请另一个实施例提供的一种安全漏洞检测方法的流程图。 图3是本申请另一个实施例提供的一种交换机的结构示意图。 图4是本申请另一个实施例提供的一种安全漏洞检测设备的结构示意图。 图5是本申请另一个实施例提供的一种安全漏洞检测系统的结构示意图。