技术摘要:

本发明公开了一种基于多特征融合离群概率分析(MFOPA)算法的慢速拒绝服务攻击检测方法,属于计算机网络安全领域。其中所述方法包括:对网络流量进行实时采样,并分类统计网络流量的数据包的数量;提取网络流量的时域和频域的多种特征来构造联合特征,并以此作为MFOPA算 全部

背景技术:

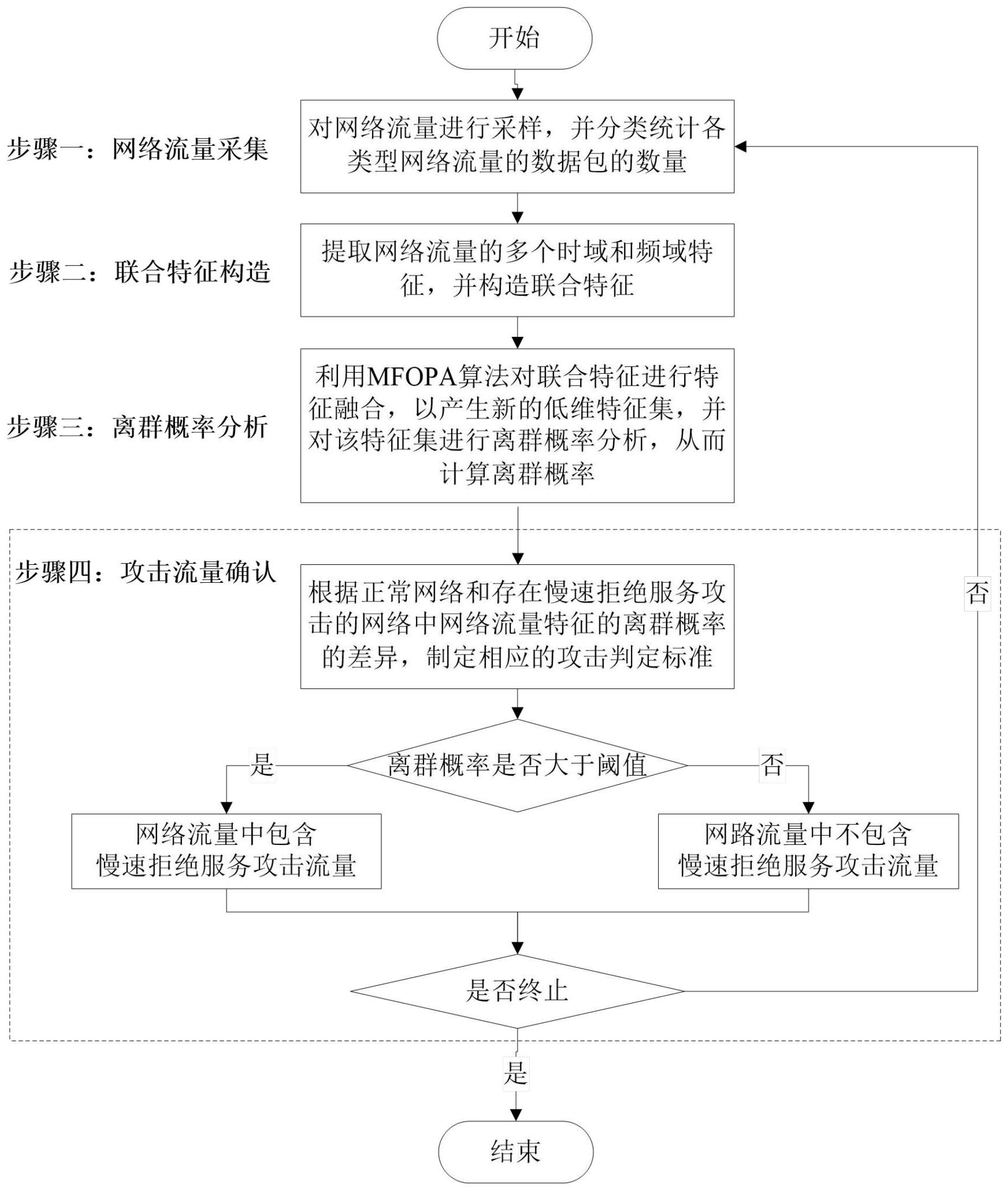

慢速拒绝服务攻击,是一类主要针对TCP协议的拒绝服务攻击。不同于传统的拒绝 服务攻击持续地发送大量的恶意数据,慢速拒绝服务攻击主要集中在脉冲期间发送攻击序 列,而其他大部分时间保持静默状态。这种攻击模式导致慢速拒绝服务攻击的平均攻击速 率远远低于传统的拒绝服务攻击的平均攻击速率,从而使得慢速拒绝服务攻击的网络流量 更容易隐藏在正常网络流量中。并且慢速拒绝服务攻击期间,网络频繁启动拥塞控制机制, 导致网络反复在稳态和非稳态转换,大幅度地降低整个网络的吞吐量,严重影响目标的服 务质量。因此,慢速拒绝服务攻击严重危害网络的安全性和可用性。 目前,针对慢速拒绝服务攻击的研究和检测已经有了一些成果。但是,慢速拒绝服 务攻击检测仍普遍存在两个方面的问题:第一,相比于传统的拒绝服务攻击,慢速拒绝服务 攻击的平均攻击速率更低,隐蔽性更强。因此,传统的拒绝服务攻击检测方法无法对慢速拒 绝服务攻击进行有效地检测,导致慢速拒绝服务攻击对网络安全构成严重的威胁;第二,已 有的慢速拒绝服务攻击检测方法还有一些不足仍然需要进一步完善,比如检测准确率有待 进一步提高,误报率和漏报率有待进一步降低,自适应能力有待进一步加强等。因此,研究 和探索一种具有更高的检测准确率、更低的误报率和漏报率、更强的自适应能力的慢速拒 绝服务攻击检测方法是本发明的目标。 本发明针对已有的慢速拒绝服务攻击检测方法存在的检测准确率不够高,误报率 和漏报率不够低,自适应能力不够强等问题,提出了一种基于多特征融合离群概率分析 (MFOPA)算法的慢速拒绝服务攻击检测方法,以降低慢速拒绝服务攻击对网络安全所造成 的危害,提高网络的安全性和可用性。该检测方法通过对网络流量进行时域和频域分析来 明确网络流量特征在正常网络和存在慢速拒绝服务攻击的网络中所表现出的差异。由于单 一网络流量特征容易因偶然因素影响检测效果,而联合特征更能准确地刻画网络中慢速拒 绝服务攻击存在的可能性,因此,该检测方法通过联合多个网络流量特征来进行慢速拒绝 服务攻击检测。据此,该检测方法从时域和频域等角度提取多个能表征网络状态的网络流 量的时域和频域特征(包括TCP流量的均值、TCP流量的变异系数、TCP流量的信噪比、TCP流 量和总流量的相关性、TCP流量的能量熵),并构造联合特征。该检测方法利用MFOPA算法对 联合特征进行多特征融合,并对新产生的低维特征集进行离群概率分析以计算离群概率。 该离群概率可用于检测慢速拒绝服务攻击。该检测方法具有较高的检测准确率,较低的误 报率和漏报率。并且,该检测方法中的阈值是根据公式计算所得的,而不是经验值。这种方 式可以提高自适应性,使得该检测方法具有较好的自适应能力。因此,该检测方法可适用于 检测慢速拒绝服务攻击,且具有较好的检测性能。 4 CN 111600876 A 说 明 书 2/6 页

技术实现要素:

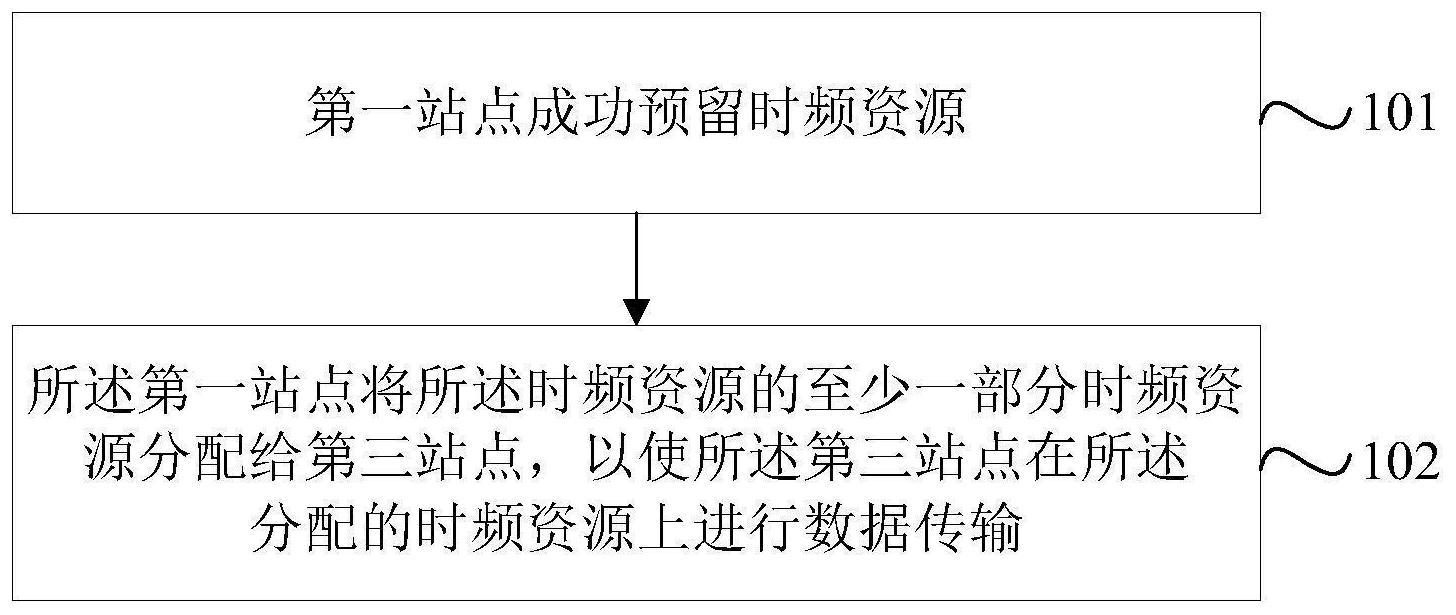

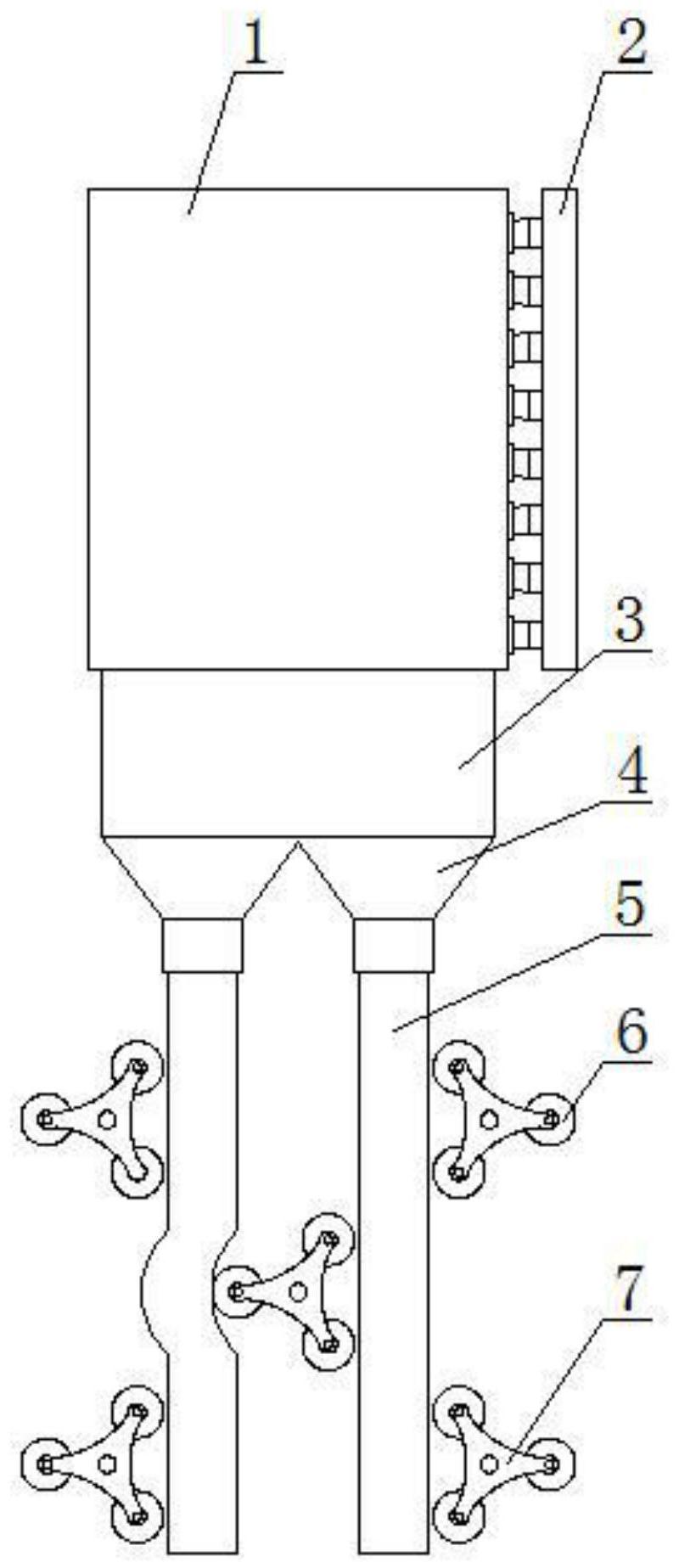

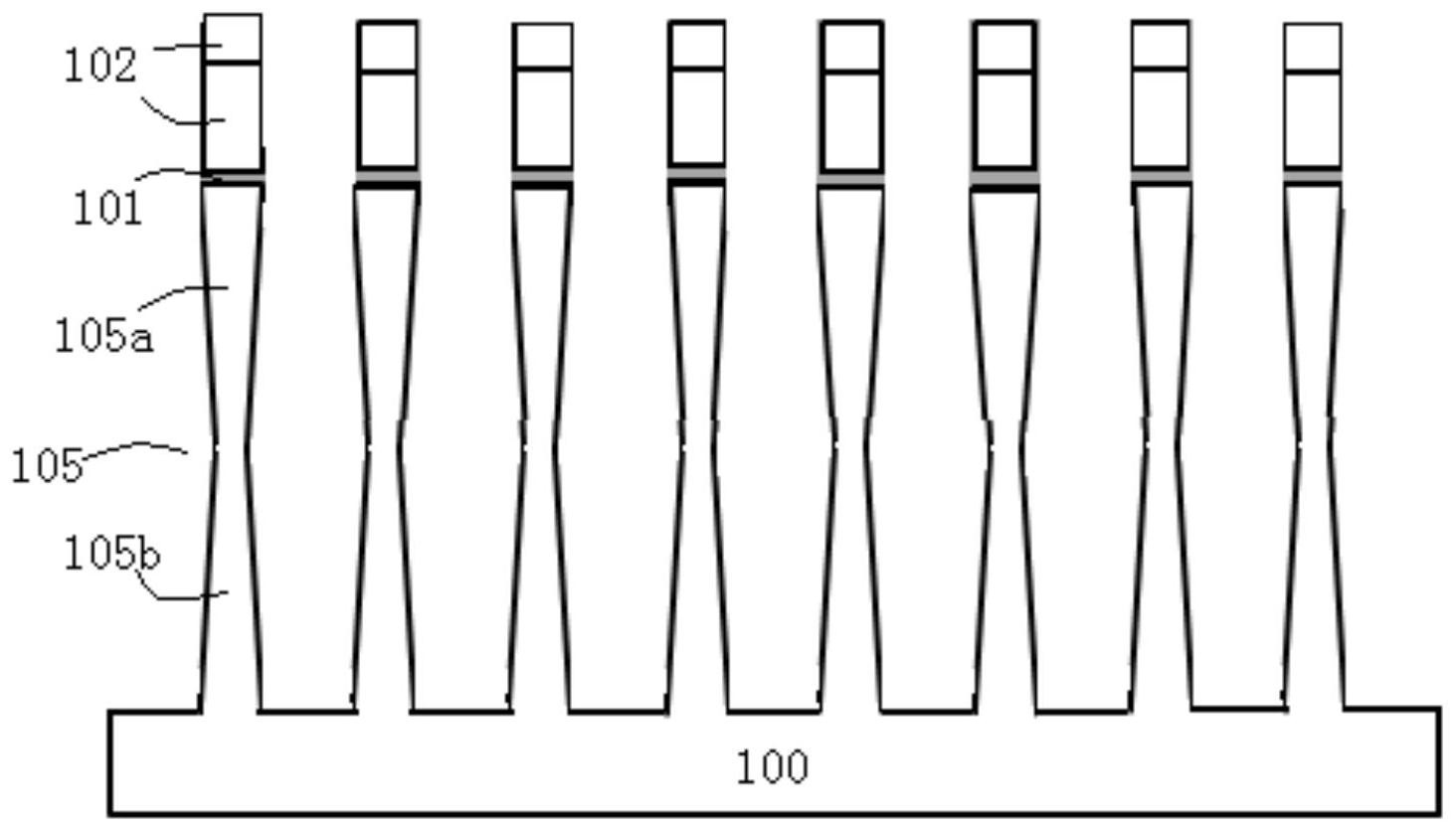

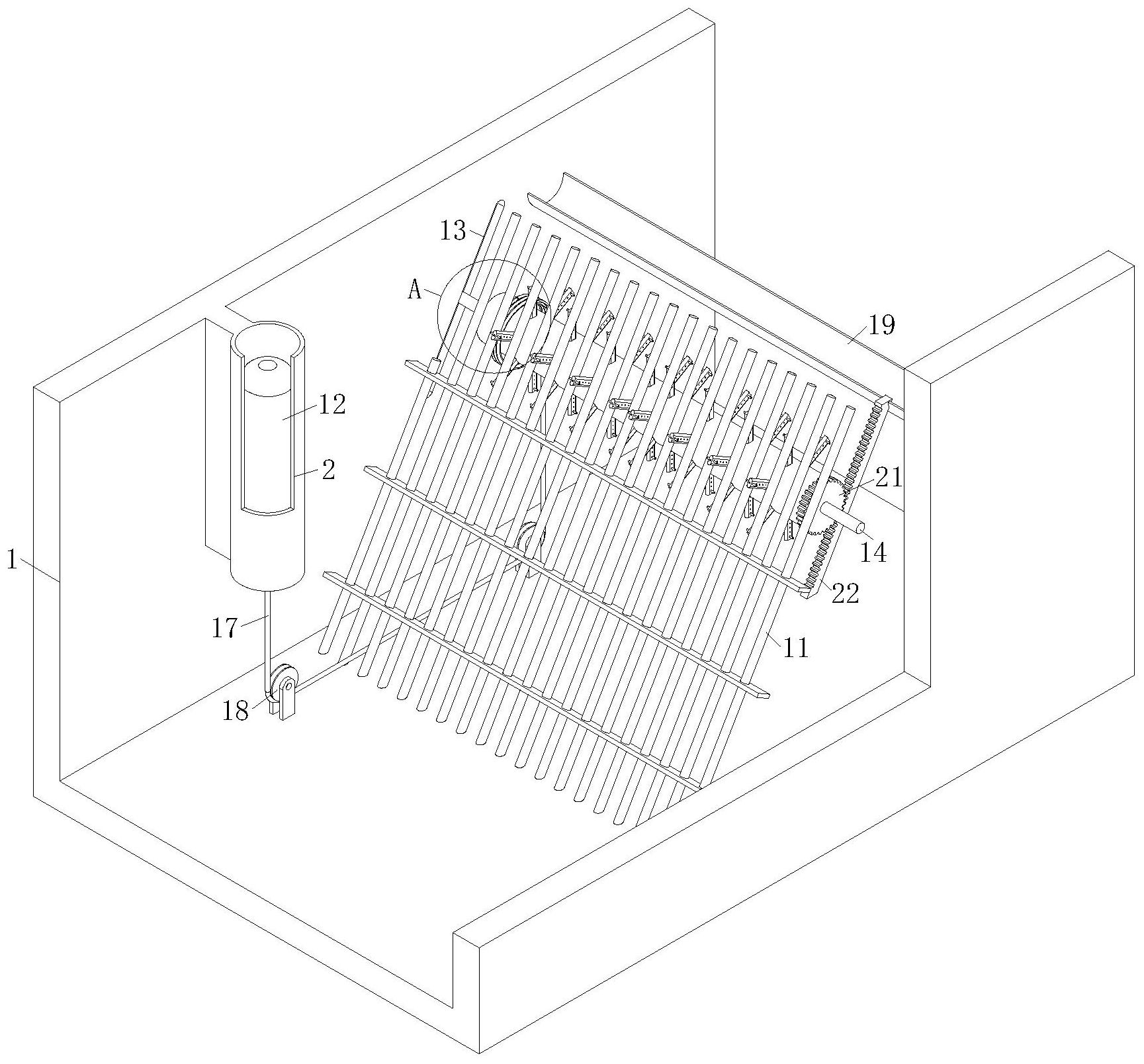

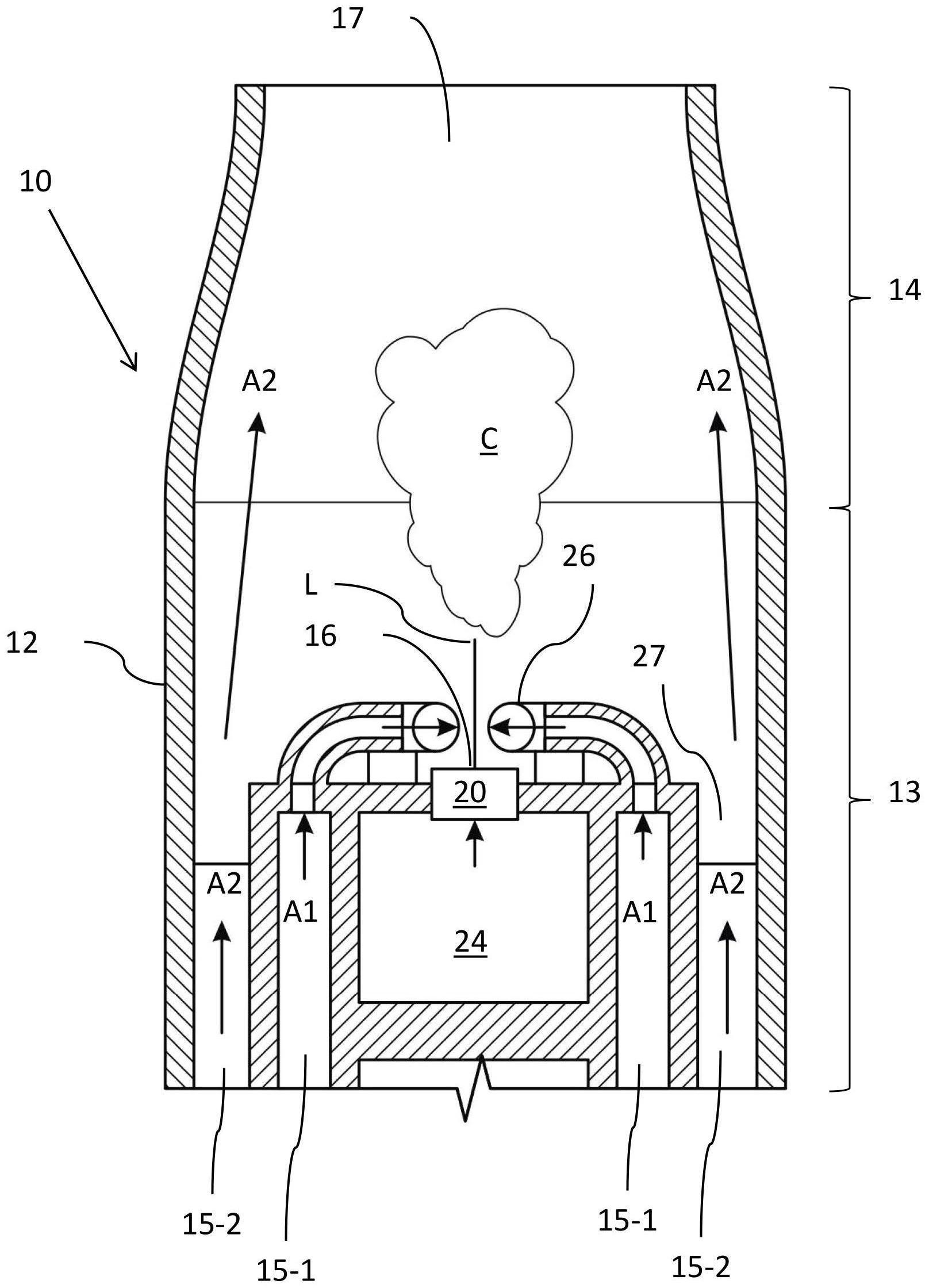

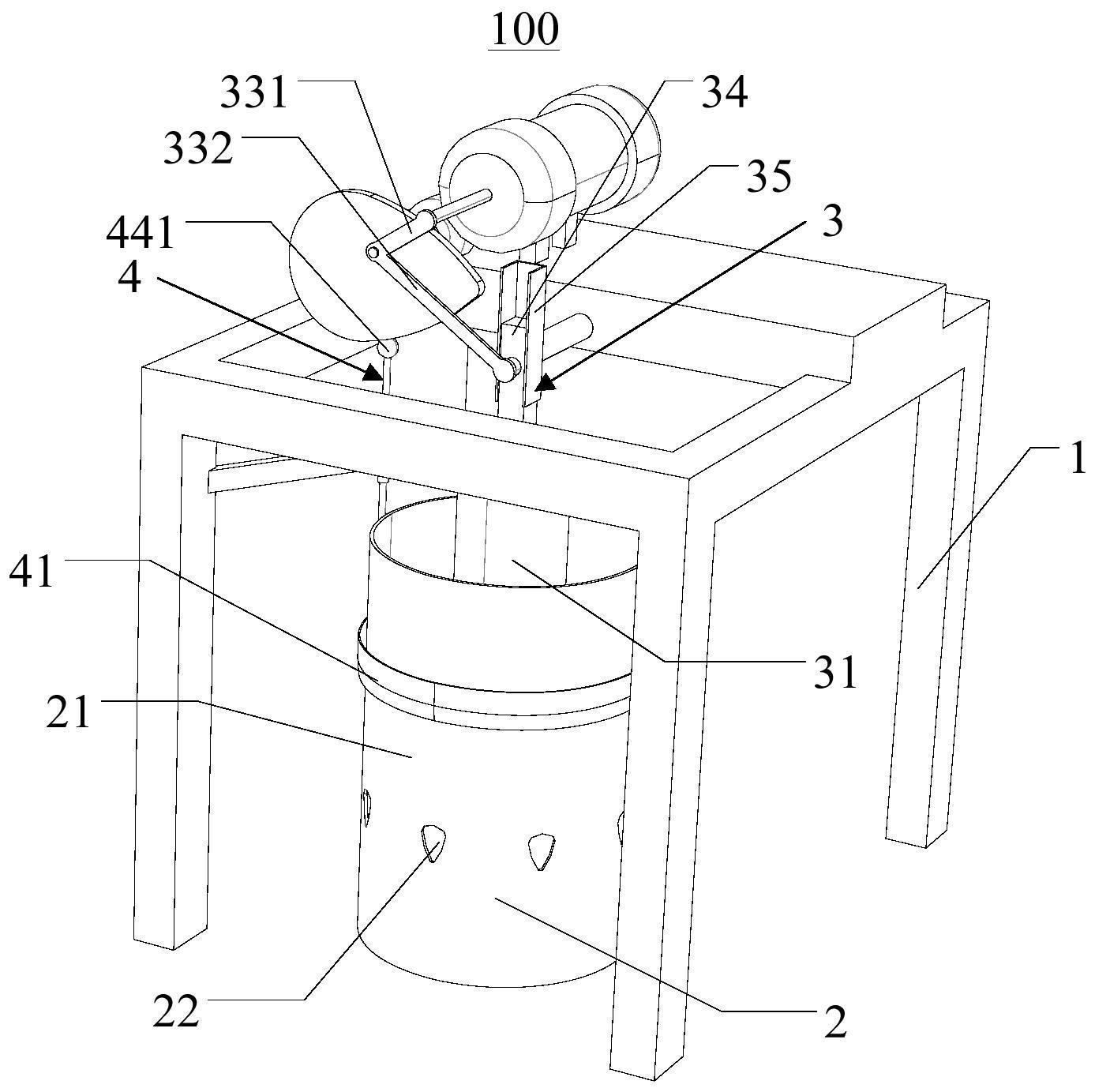

本发明针对现有慢速拒绝服务攻击检测方法存在的检测准确率不够高,误报率和 漏报率不够低,自适应能力不够强等不足,提出了一种基于MFOPA算法的慢速拒绝服务攻击 检测方法。该检测方法根据网络流量的时域和频域特征在正常网络和存在慢速拒绝服务攻 击的网络中的差异,利用MFOPA算法对网络流量的联合特征进行多特征融合,并对新特征集 进行离群概率分析。该检测方法将网络流量特征的离群概率与计算所得的阈值进行比较, 并依据比较结果判断网络流量中是否包含慢速拒绝服务攻击流量,从而达到检测慢速拒绝 服务攻击的目的。该检测方法具有检测准确率较高,误报率和漏报率较低,自适应能力较强 等特点。因此,该检测方法可以在慢速拒绝服务攻击检测方面得到广泛的应用。 本发明为实现上述目标所采用的技术方案为:利用MFOPA算法对网络流量进行慢 速拒绝服务攻击检测。该检测方法通过MFOPA算法对网络流量时域和频域的联合特征进行 多特征融合,使其形成一个新的低维特征集,并通过离群概率分析计算该特征集的离群概 率。离群概率可用于与阈值相比较,以确定网络流量中是否包含慢速拒绝服务攻击流量。因 此,该检测方法主要通过以下四个步骤进行慢速拒绝服务攻击检测:网络流量采集、联合特 征构造、离群概率分析、攻击流量确认。 1.网络流量采集。由于存在慢速拒绝服务攻击的网络流量分布的离散性异于正常 网络流量分布的离散性,因此,网络流量可以作为慢速拒绝服务攻击检测的研究对象。在一 个检测单元的时间范围内,该检测方法按照一定的时间间隔对网络设备(包括路由器、交换 机等)的各关键节点的网络流量进行实时采样,并根据网络流量的类型分类统计网络流量 的数据包的数量。 2.联合特征构造。该检测方法对采集到的网络流量分别从时域和频域等不同角度 进行分析。由于正常网络和存在慢速拒绝服务攻击的网络中网络流量特征存在一定的差 异,并且单一的网络流量特征容易受到偶然因素的影响使检测效果减弱,而联合多个网络 流量特征进行慢速拒绝服务攻击检测可以获得更好的检测性能,因此,该检测方法提取网 络流量的多个时域和频域特征来构造联合特征,并以此作为MFOPA算法的输入数据。网络流 量的时域和频域特征包括:TCP流量的均值、TCP流量的变异系数、TCP流量的信噪比、TCP流 量和总流量的相关性、TCP流量的能量熵。各网络流量特征在正常网络和存在慢速拒绝服务 攻击的网络中的差异及其具体计算方式描述如下: (1)慢速拒绝服务攻击者利用TCP协议的漏洞周期性地发送攻击数据包,反复触发超时 重传机制,导致网络流量频繁地在骤降和上升两种状态切换,严重降低TCP流量的均值。因 此,存在慢速拒绝服务攻击的网络中TCP流量的均值低于正常网络中TCP流量的均值。TCP流 量的均值,记为M。其计算公式如下: 其中,Tt为t时刻的TCP流量。 (2)正常网络中,网络流量比较平稳,波动范围比较小。但是,当网络遭受到慢速拒绝服 务攻击时,突发的脉冲流量不仅使TCP流量下降,而且导致整体网络流量的波动幅度增大。 因此,存在慢速拒绝服务攻击的网络中TCP流量的变异系数大于正常网络中TCP流量的变异 系数。TCP流量的变异系数,记为V。其计算公式如下: 5 CN 111600876 A 说 明 书 3/6 页 其中,M和σ分别为TCP流量的均值和标准差,Tt为t时刻的TCP流量。 (3)由于正常网络和存在慢速拒绝服务攻击的网络中的TCP流量的均值和方差存在一 定的差异,因此,TCP流量的信噪比也会有明显的不同。即,存在慢速拒绝服务攻击的网络中 TCP流量的信噪比低于正常网络中TCP流量的信噪比。 在时间段t内,TCP流量序列X=(T1,T2,...,Tn)可以划分为两个子序列X1=(T1,T2,..., Tn1)和X2=(Tn1 1,Tn1 2,...,Tn)。其中,n、n1、n2分别为序列X、X1、X2的长度(n1=n2),|M1-M2|为 TCP流量序列X的变化信号,(σ1 σ2)为TCP流量序列X的噪声。TCP流量的信噪比,记为S。其计 算公式如下: 其中,M1、M2分别为n1序列和n2序列中TCP流量的均值,σ1、σ2分别为n1序列和n2序列中 TCP流量的标准差,Tt为t时刻的TCP流量。 (4)由于网络上大部分数据包通常采用的是TCP协议,因此,正常网络中,TCP流量和总 流量存在较强的相关关系。而慢速拒绝服务攻击导致TCP流量起伏变化,使TCP流量和总流 量的相关性减弱。因此,存在慢速拒绝服务攻击的网络中TCP流量和总流量的相关性弱于正 常网络中TCP流量和总流量的相关性。TCP流量和总流量的相关性,记为P。其计算公式如下: 其中,cov(T(t) ,A(t))为t时段TCP流量T(t)和总流量A(t)的协方差,D(T(t))、D(A(t)) 分别为t时段TCP流量T(t)和总流量A(t)的方差。 (5)相比于正常网络,存在慢速拒绝服务攻击的网络中网络流量的变化程度更复杂,幅 值波动更大,导致网络流量的能量熵也随之增大。因此,存在慢速拒绝服务攻击的网络中 TCP流量的能量熵大于正常网络中TCP流量的能量熵。TCP流量的能量熵,记为H。其能量熵的 计算公式如下: 其中,E(i)为信号在J个尺度上的能量,E为信号的总能量之和,Dk(i)为小波包分解系 数(i,k=0,1,...,2j-1-1)。 6 CN 111600876 A 说 明 书 4/6 页 3.离群概率分析。该检测方法通过MFOPA算法对网络流量进行慢速拒绝服务攻击 检测。MFOPA算法主要涵盖两个方面的功能:多特征融合、离群概率分析。多特征融合是 MFOPA算法的基础,也是离群概率分析的前提,主要通过KPCA算法来实现其功能。离群概率 分析是MFOPA算法的关键,主要通过WSOS算法(一种改进的随机离群选择SOS算法)实现其功 能。其中,离群概率分析是该检测方法重要的步骤,主要可以分为以下四个阶段:获取相异 度矩阵、获取关联度矩阵、获取关联概率矩阵、计算离群概率。离群概率分析的输入数据(经 过多特征融合之后产生的新的特征集)可以通过这四个阶段转为离群概率输出。因此,该检 测方法利用MFOPA算法对联合特征进行多特征融合,使原来的多维特征变成新的低维特征 集,从而在保留原有特征信息的基础上,还能压缩数据,减少数据量。该低维特征集可通过 离群概率分析得到其离群概率。该离群概率可以作为后续慢速拒绝服务攻击流量确认的决 定性依据。 对于给定的一个m维特征集数据x=[x1,x2,...,x ∈Rmn ],离群概率分析的具体步骤如 下: (1)获取相异度矩阵。离群概率分析主要通过加权欧氏距离来计算输入数据的相异度 矩阵。相异度矩阵中的元素dij的计算公式如下: (2)获取关联度矩阵。关联度矩阵中的元素aij为数据点xi与数据点xj的相似性,计算公 式如下: (3)获取关联概率矩阵。关联概率矩阵中的元素bij为数据点xi与数据点xj作为邻居的 概率,计算公式如下: (4)计算离群概率。数据点xi属于离群数据集C0的概率表示为: 则MFOPA算法中的离群概率可以定义为: θop(xi)≡p(xi∈C0) 4.攻击流量确认。该检测方法制定相应的攻击判定标准,并根据网络流量特征的 离群概率来确定网络流量中是否包含慢速拒绝服务攻击流量。具体是:1)制定相应的慢速 拒绝服务攻击判定标准。由于正常网络和存在慢速拒绝服务攻击的网络中网络流量特征的 离群概率存在一定的差异,即存在慢速拒绝服务攻击的网络中网络流量特征的离群概率明 显大于正常网络流量特征的离群概率,因此,离群概率可以用于进行慢速拒绝服务攻击检 测。离群概率值越大,表示网络流量中包含慢速拒绝服务攻击流量的可能性越大。离群概率 值越小,表示网络流量中包含慢速拒绝服务攻击流量的可能性越小。为了更有效地检测慢 速拒绝服务攻击,该检测方法需要制定相应的攻击判定标准,用以在检测过程中进行对照。 7 CN 111600876 A 说 明 书 5/6 页 2)参照攻击判定标准,利用离群概率来确定网络流量中是否包含慢速拒绝服务攻击流量。 由于离群概率可以表征网络流量中慢速拒绝服务攻击流量存在的可能性,因此,该检测方 法将离群概率与事先计算所得的阈值进行对比与分析,并依据攻击判定标准进行慢速拒绝 服务攻击检测。若离群概率超过阈值,则表示网络流量中包含慢速拒绝服务攻击流量。若离 群概率未超过阈值,则表示网络流量中不包含慢速拒绝服务攻击流量。 有益效果 该检测方法具有检测准确率较高,误报率和漏报率较低,自适应能力较强等特点。 因此,该检测方法在慢速拒绝服务攻击检测领域的应用是行之有效的。 附图说明 图1为MFOPA算法的模型示意图。该图主要描述了MFOPA算法的模型的两个功能模 块:多特征融合、离群概率分析。 图2为离群概率分析的结构示意图。该图主要描述了离群概率分析所包含的四个 部分:获取相异度矩阵、获取关联度矩阵、获取关联概率矩阵、计算离群概率。 图3为一种基于MFOPA算法的慢速拒绝服务攻击检测方法的总体框架示意图。该图 主要描述了该检测方法的总体框架的四个步骤:网络流量采集、联合特征构造、离群概率分 析以及攻击流量确认。 图4为一种基于MFOPA算法的慢速拒绝服务攻击检测方法的具体流程示意图。该图 主要描述了该检测方法从网络流量采集到攻击流量确认的详细过程。